nmap扫描时间策略 nmap目标主机怎么找?

来源:不详定时选项--------*虽然nmap在一般情况下都能够很好地在运行时间里尽可能迅速地完成扫描任务,但偶尔还是会有一些主机/端口无法侦测,这可能是nmap默认的时间策略和你的目标不太一致(相当于timeout的设定),下面就是一些选项能对扫描的时间进行控制:-T

手机软件排行榜是真的吗?手机软件排行是恶意刷榜?

随着移动端应用市场数量爆炸式增长,App推广和曝光率也越来越难。哪里有需求哪里就有生财之道,自然,App刷榜也就形成了一条产业链,它能够在短期内大幅提高下载量和用户量,进而提高应用的曝光率。当你打开应用

详情2018-01-03 15:50:38责编:llp 来源:驱动管家有哪些措施可以防范网络攻击打造网络防火墙?

我们遇到的入侵方式大概包括了以下几种:(1) 被他人盗取密码;(2) 系统被木马攻击;(3) 浏览网页时被恶意的java scrpit程序攻击;(4) QQ被攻击或泄漏信息;(5) 病毒感染;(6) 系统存在漏洞使他人攻击自己

详情2018-01-21 11:48:14责编:llp 来源:驱动管家数字签名有哪些过程?数字签名的原理是什么?

数字签名和加密的基本原理及其区别?1 数字签名主要经过以下几个过程:信息发送者使用一单向散列函数(HASH函数)对信息生成信息摘要;信息发送者使用自己的私钥签名信息摘要;信息发送者把信息本身和已签名的信

详情2018-01-20 13:30:15责编:llp 来源:驱动管家wapiti是什么?轻量级wapiti能检测出哪些漏洞?

Wapiti是Web应用程序漏洞错误检查工具。它具有“暗箱操作”扫描,即它不关心Web应用程序的源代码,但它会扫描网页的部署,寻找使其能够注入数据的脚本和格式。它用于检测网页,看脚本是否脆弱的。Wapiti是一个开

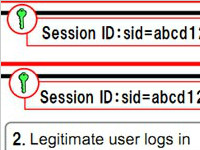

详情2018-01-23 09:55:08责编:llp 来源:驱动管家asp程序是如何得到客户端Session?

Web应用程序是通过2种方式来判断和跟踪不同用户的:Cookie或者Session(也叫做会话型Cookie)。其中Cookie是存储在本地计算机上的,过期时间很长,所以针对Cookie的攻击手段一般是盗取用户Cookie然后伪造Cookie冒充

详情2018-03-05 12:18:01责编:llp 来源:驱动管家什么是md5加密?md5加密是安全的吗?

一直以来MD5加密验证的安全性都是非常高的,很多论坛和软件都将用户名对应密码通过MD5加密后保存,和以往仅仅明文保存相比,MD5加密后的保存信息更加安全,毕竟MD5加密后的信息安全性更高,MD5加密方式也是单向的

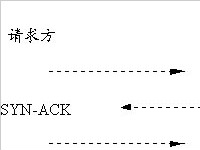

详情2018-01-04 10:53:13责编:llp 来源:驱动管家DOS的四种攻击方法 tfn2k的程序及分析

先介绍一下DDoS攻击的原理: DDoS把DoS又向前发展了一步,DDoS的行为更为自动化,它可以方便地协调从多台计算机上启动的进程,让一股DoS洪流冲击网络,并使网络因过载而崩溃。确切地讲,DDoS攻击是指在不同的高带

详情2018-03-12 19:12:36责编:llp 来源:驱动管家敲诈者病毒virLocker的危害 怎么防御敲诈者病毒virLocker?

敲诈者病毒VirLocker再次来袭?如何防范VirLocker病毒(内含恢复指南)。VirLocker绝对不是什么新的病毒, 它把受害者的计算机搞得一团糟已多达数年。VirLocker是主流多态性敲诈者病毒的首例并且它不给它的受害者留

详情2018-01-25 19:01:08责编:llp 来源:驱动管家建站之星教程 怎么获取建站之星后台的权限?

建站之星全版本后台通杀getshell的解析:找到一个fck改的编辑器,准备用解析洞日之。然后发现无法这玩意直接过滤了“ ”创建不了解析文件夹,反复试了几次之后发现这个过滤是有延迟的。大概在0 1秒后 才会去掉。

详情2018-01-29 20:50:47责编:llp 来源:驱动管家windows柯达图像查看器存在内存破坏漏洞 临时解决方法是什么?

受影响系统: Microsoft Windows XP SP2 Microsoft Windows Server 2003 SP2 Microsoft Windows Server 2003 SP1 Microsoft Windows 2000SP4 描述: -----------------------------------------------------------------------------

详情2018-02-23 17:28:37责编:llp 来源:驱动管家

- nmap扫描时间策略 nmap目标主机怎么找?

- 如何通过sniffer来劫持winnt/2k的hash?

- 利用驱动精灵来安装usb驱动

- Win8对比Win7的复制粘贴怎么样

- word中文字间距怎么调 文字间距变大的解决方法

- ani是什么文件 电脑ani文件怎么打开

- 华硕P8H67-M支持什么样的内存

- 惠普hp笔记本电脑开机进入BIOS的方法

- win7电脑怎么删除失效的通知区域图标?

- 谷歌手机nexus 4不能读取sim卡怎么办?

- 谷歌nexus5充电屏幕亮着如何关闭?这里有关闭屏幕的方法

- 360极速浏览器怎么截图 360极速浏览器截图方法

- 为什么电脑提示按f1才能开机(press f1 to continue)解决方法

- 小游戏CMS系统的相关信息及功能介绍

- lxblogsql注入漏洞是因为一个变量未初始化造成的

- 电脑提示请将磁盘放入驱动器h是什么情况

- word里面怎么给文字添加或删除小圆圈

- Win8.1预览版什么时候发布

- 微星PH67S-C43(B3)支持SATA3接口么

- mdf是什么文件 mdf文件用什么打开