上传漏洞入侵方法有哪些?上传漏洞的防范技巧

“上传漏洞”入侵是目前对网站最广泛的入侵方法。90%的具有上传页面的网站,都存在上传漏洞。本文将介绍常见的上传漏洞及其防范技巧。

一、能直接上传asp文件的漏洞

如果网站有上传页面,就要警惕直接上传asp文件漏洞。例如去年流行的动网5.0/6.0论坛,就有个upfile.asp上传页面,该页面对上传文件扩展名过滤不严,导致黑客能直接上传asp文件,因此黑客只要打开upfile.asp页,直接上传,asp木马即可拿到webshell、拥有网站的管理员控制权。

除此之外,目前已发现的上传漏洞,还有动感购物商城、动力上传漏洞、乔客上传漏洞等,只要运行“明小子Domain3.5”,点击“综合上传”,即可看到这些著名的上传漏洞。

像明小子这样的上传漏洞利用工具如今还有很多,例如上传漏洞程序4in1、动易2005上传漏洞利用工具、雷池新闻系统上传漏洞利用工具、MSSQL上传漏洞利用工具等等,使用此类工具,只需填写上传页面网址和Cookies,即可成功入侵网站。

【防范方法】:为了防范此类漏洞,建议网站采用最新版(例如动网7.1以上版本)程序建站,因为最新版程序一般都没有直接上传漏洞,当然删除有漏洞的上传页面,将会最安全,这样黑客再也不可能利用上传漏洞入侵了!

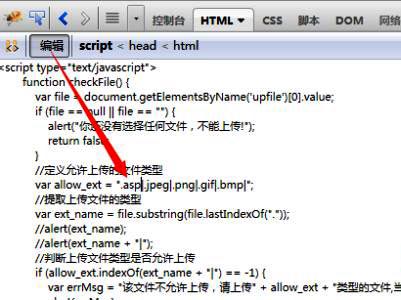

如果不能删除上传页面,为了防范入侵,建议在上传程序中添加安全代码,禁止上传asp\asa\js\exe\com等类文件,这需要管理者能看懂asp程序。

二、00上传漏洞

目前网上流行的所有无组件上传类都存在此类漏洞——即黑客利用“抓包嗅探”、“ULTRAEDIT”和“网络军刀”等工具伪造IP包,突破服务器端对上传文件名、路径的判断,巧妙上传ASP、ASA、CGI、CDX、CER、ASPX类型的木马。

例如黑客上传了一个木马文件(xiaomm.asp空格.jpg),由于上传程序不能正确判断含有十六进制00的文件名或路径,于是就出现了漏洞,当上传程序接收到“xiaomm.asp空格.jpg”文件名数据时,一旦发现xiaomm.asp后面还有空格(十六进制的00),它就不会再读下去,于是上传的文件在服务器上就会被保存成xiaomm.asp,因此上传木马就成功了!

【防范方法】:最安全的防范办法就是删除上传页面。

三、图片木马上传漏洞

有的网站(例如动网7.1SP1博客功能),其后台管理中可以恢复/备份数据库,这会被黑客用来进行图片木马入侵。

图片木马入侵过程如下:首先将本地木马(例如F:\labxw\xiaomm.asp)扩展名改为.gif,然后打开上传页面,上传这个木马(例如F:\labxw\xiaomm.gif);再通过注入法拿到后台管理员的账号密码,溜进网站后台管理中,使用备份数据库功能将.gif木马备份成.asp木马(例如xiaomm.asp),即在“备份数据库路径(相对)”输入刚才图片上传后得到的路径,在“目标数据库路径”输入:xiaomm.asp,提示恢复数据库成功;现在打开IE,输入刚才恢复数据库的asp路径,木马就能运行了。

【防范方法】:删除后台管理中的恢复/备份数据库功能。

四、添加上传类型漏洞

如今大多数论坛后台中都允许添加上传类型,这也是个不小的漏洞!只要黑客用注入法拿到后台管理员账号密码,然后进入后台添加上传类型,在上传页面中就能直接上传木马!

例如bbsxp后台中允许添加asa|asP类型,通过添加操作后,就可以上传这两类文件了;ewebeditor后台也能添加asa类型,添加完毕即可直接上传asa后缀的木马;而LeadBbs3.14后台也允许在上传类型中增加asp类型,不过添加时asp后面必须有个空格,然后在前台即可上传ASP木马(在木马文件扩展名.asp后面也要加个空格)。

【防范方法】:删除后台管理中的添加上传类型功能。

五、通用防范上传漏洞入侵秘笈:将服务器端的组件改名

众所周知,ASP木马主要是通过三种组件FileSystemObject、WScript.Shell和Shell.Application来操作的,因此只要你在服务器上修改注册表,将这三种组件改名,即可禁止木马运行、防范黑客入侵了。这一招能防范所有类型的上传漏洞,因为即使黑客将木马成功上传到服务器中,但是由于组件已经被改名,木马程序也是无法正常运行的!

具体而言,需要将FileSystemObject组件、WScript.Shell组件、Shell.Application组件改名,然后禁用Cmd.exe,就可以预防漏洞上传攻击。

怎么解除禁止下载的禁令,下载禁止下载的文章?

最近看到很多人问起关于如何在网吧中下载的问题,写了此贴,并不是鼓励去搞破坏。另外,如有说错的地方还请指出,不要误人子弟。由于每个网吧的安全设置都不一样,所以我将我知道的在这里说一下,遗漏之处还望补

详情2018-01-28 16:00:52责编:llp 来源:驱动管家无线路由器密码破解的步骤 无线路由器密码破解方法

笔记本取代台式机已经是不争的事实。笔记本最重要的功能之一就是可以支持Wi-Fi无线上网,无论高端的迅驰2还是低端的上网本都100%的内置了无线网卡。同时,无线路由器也不再高贵,便宜的只需要100多块钱,可以说无

详情2018-01-16 14:56:00责编:llp 来源:驱动管家服务器有哪三大攻击杀手?什么是cc攻击?

服务器方法有很多 如网站在同一时间受到大量的访问流量 超过网站服务器所能承受的限制 那么网站所解析的服务器就会崩溃。主流的服务器攻击方式有多种手段,但是唯独DDoS攻击、CC攻击以及ARP欺骗,这些攻击方式

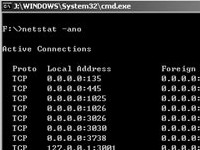

详情2018-01-13 14:51:31责编:llp 来源:驱动管家检查出使用窗口的特定程序的第一步是查看端口是否开放

在局域网使用中,我们常常会发现系统中开放了一些莫名其妙的端口,这就给系统的安全带来了一些隐患。为了让端口的使用尽在掌握之中,一些朋友就会使用第三方工具来进行检查出使用端口的特定程序究竟是谁,但实际

详情2018-01-22 09:02:10责编:llp 来源:驱动管家dvbbs8.2漏洞代码 怎么通过动网漏洞拿下后台?

dvbbs8 2漏洞补下载地址:http: bbs dvbbs net dispbbs asp?boardid=8&;Id=1519564 紧急安全补丁0530dvbbs8 2漏洞的产生login asp 这个文件的97行Function Dvbbs_ChkLogin开始有以下代码:username=trim(Dvbbs

详情2018-02-12 19:52:21责编:llp 来源:驱动管家溯雪是什么?溯雪怎么使用?

一、关于溯雪1、由于种种原因,溯雪是一个英文的版本,欢迎有兴趣的朋友汉化。2、此次的说明书仅仅是一个快速的使用指南,如果您有兴趣,可以帮我写一个。如果没有人愿意写的话,那只好我自己写了。:-(3、这是一

详情2018-01-26 14:51:35责编:llp 来源:驱动管家破解xp登陆口令的前提是什么?这里有破解登陆口令的步骤

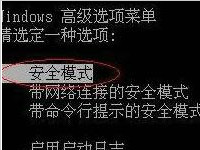

Windows XP强大而友好的系统界面博得了越来越多用户的青睐,然而它对用户安全性的审核即是非常严格的,要是你忘记了设置的口令(密码),可别以为能够像Windows98那样选择“取消”同样可以进入系统--这一点相

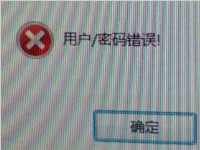

详情2018-02-04 09:13:37责编:llp 来源:驱动管家大势至电脑文件防泄密系统安装时出现“用户密码错误”弹窗如何解决?

大势至电脑文件防泄密系统是一款保护电脑文件安全,防止员工随意将电脑文件外传的管理软件。系统分为两个版本,一个是单机版,适用于单机使用,另一个是网络版,适用于同一个局域网,可批量管理和修改用户电脑的

详情2018-01-30 09:29:15责编:llp 来源:驱动管家php安全模式限制了什么?客户端脚本植入的防范方法

safe_mode,安全模式,PHP用来限制文档的存取 限制环境变量的存取,控制外部程序的执行 启用安全模式必须设置php ini中的safe_mode = On1 限制文件存取safe_mode_include_dir = " path1: path2: path3 "不同的文

详情2018-02-25 16:58:56责编:llp 来源:驱动管家什么是clickjacking?点击劫持的常见方式

下面我们要讲到一类的HTML5安全问题,也就是劫持的问题。一、ClickJacking-点击劫持这种攻击方式正变得越来越普遍。被攻击的页面作为iframe,用Mask的方式设置为透明放在上层,恶意代码偷偷地放在后面的页面中,

详情2018-02-24 16:57:45责编:llp 来源:驱动管家

- 反弹端口木马火凤凰怎么用?有什么功能?

- WinXp系统音频驱动有杂音怎么办?

- 怎么防止私密的资料泄露?教你这样给你的网盘文件加密

- 用edius视频编辑软件进行视频编辑怎么操作

- 电脑硬盘发热量过高的问题怎么解决?可以这样给你的硬盘降温

- NVIDIA和AMD显卡哪个好?N卡和A卡的区别

- OPPO R15是首款异形全面屏 配备Super-V Display超视野全面屏

- 机票价格“看人下刀” 票价实现“动态定价”

- winsxs文件夹是什么?怎么winsxs文件夹进行瘦身

- 关于电脑不能正常上网的故障分析以及解决方法

- 乐视pro3评测可知是否应该购买乐视pro3?

- lumia 1320怎么样?lumia 1320评测结果分析

- wps怎么设置纵向打印 wps纵向打印设置方法

- 清洁电脑键盘的5个绝妙的小技巧 杀死键盘病菌

- SQL注入攻击有哪些种类?防御和检查SQL注入的手段介绍

- 如何测试新发现的phpcms2008注入漏洞?

- 怎么解决Win10驱动更新设备异常解决问题

- 迅捷在线pdf转换器有什么优点?迅捷在线pdf转换器怎么用

- 将pdf转换成ppt的方法是什么?pdf转换成ppt步骤详解

- AMD锐龙5怎么样 AMD Ryzen5 1600X评测