什么是邮件注入?邮件注入的步骤是什么?

一、简介

如今,互联网的使用急剧上升,但绝大多数互联网用户没有安全知识背景。大多数的人都会使用互联网通过邮件Email的方式和他人进行通信。出于这个原因,大多数网站允许他们的用户联系他们,向网站提供建议,报告一个问题,或者要求反馈,用户将会发送反馈给网站管理员的电子邮件。

不幸的是,大多数web开发人员对安全编码Code-Security没有足够的认识,其中的一些程序猿使用现成的库或框架,这些库受到许多已知的漏洞。这些漏洞是已经公布,厂商并已经对其进行了修补,并且相应的攻击源代码poc都在互联网上可下载的,但大多数开发人员都懒得升级到最新版本。

今天我们要谈论电子邮件注射,攻击者可以使用你的邮件服务器来发送垃圾邮件。

二、邮件注入

电子邮件注入是一个安全漏洞,这种漏洞广泛存在于在互联网电子邮件收发应用中。这是电子邮件注射和HTTP头注射类似。和SQL注入攻击类似,这种漏洞是一类常见的的漏洞,发生在当一个编程语言是嵌入到另一个,例如MYSQL嵌入到PHP中。

当一个可以提交数据到一个Web应用程序表单被添加到一个Web页面,恶意用户可能会利用MIME格式添加额外的信息到要发送的消息中(POST/GET),比如一个新的收件人列表或一个完全不同的消息体。因为MIME格式使用回车分隔在数据包中信息(HTTP数据包中的每一行之间都有一个换行符,在POST和HTTP HEADER之间有两个换行符),通过添加回车提交表单数据(使用FB的一些插件可以很容易的做到),可以允许一个简单的留言板是用来发送成千上万的消息。同样,一个垃圾邮件发送者可以使用这种战术的恶意发送大量的匿名消息。

电子邮件注入是针对PHP内置邮件功能的一种攻击类型。它允许恶意攻击者注入任何邮件头字段,BCC、CC、主题等,它允许黑客通过注入手段从受害者的邮件服务器发送垃圾邮件。由于这个原因,这种攻击称为电子邮件注入,或者邮件形式滥发。这个漏洞是不限于PHP。它可能会影响任何从用户UI接收消息并发送电子邮件消息的应用程序。这种攻击的主要原因是不适当的用户输入验证或应用程序根本没有验证和过滤机制。

三、邮件注入的攻击原理

中国古话说得好: 知其然才能知其所以然。

为了解释邮件注入的工作原理,我们必须先了解PHP Email函数的工作原理。下面是从PHP Manual中找到API解释

mail():

http://www.php.net/manual/en/function.mail.php

bool mail ( string $to , string $subject , string $message [, string $additional_headers [, string $additional_parameters ]] )

你可以注意到,这需要三个必填参数(”目的地、主题和消息”)和其他一些可选参数和函数返回一个布尔值。

那么让我们来看看一个带漏洞的代码来演示这个漏洞:

$to="littlehann@foxmail.com";

if (!isset($_POST["send"]))

{

?>

From:

Subject :

Message :

}

else

{

// the form has been submitted

$from=$_POST['sender'];

// send mail :

if (mail($to,$_POST['subject'],$_POST['message'],"From: $fromn"))

{

echo "Your mail has been sent successfully";

}

else

{

echo "An error has been occured !";

}

}

?>

前面的代码将用于演示目的和解释我们的攻击原理。我们将前面的代码分成三个部分:

第一部分

$to="littlehann@foxmail.com";

if (!isset($_POST["send"])){

?>

这段代码将检查表单提交或不是。用户点击提交按钮和普通访问这个页面脚本的响应将是不同的,如果这段代码返回True(if语句中的判断最终结果为true)这意味着表单没有提交。表单将出现,等待用户输入。另一方面,如果它返回"False",这意味着表单已经提交,所以电子邮件将被发送。

第二部分

From:

Subject :

Message :

第二部分是一个HTML表单标记,这要求用户输入。

第三部分

PHP Code复制内容到剪贴板

在前面的代码中我们可以特别注意这一行mail($to,$_POST['subject'],$_POST['message'],”From: $fromn”), PHP的mail()函数需要subject, message, from 这些参数。如果函数执行成功,由PHP引擎发送邮件后,将打印出成功提示 "Your mail has been sent successfully"。如果出现错误,将提示相应信息 "An error has been occurred"

但是有朋友要问了,问题在哪里?主要的问题对用户的输入没有做必要的验证和过滤,正如《白帽子讲web安全》里说到的,任何的安全问题可以归结为信任的问题,这里存在的问题就是程序代码对用户的输入无限制的信任。正如你所看到的在第三部分代码,发送邮件功能代码从用户接收输入(包括邮件主题、消息和来源等),参数没有过滤和验证。因此,恶意攻击者可以任意控制这些参数的值,用户发送inject攻击。

四、邮件注入示范

notice:

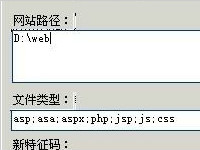

为了使用PHP作为邮件发送代理,我们需要对PHP.INI进行简单的配置:

[mail function]

; For Win32 only.

; http://php.net/smtp

SMTP = smtp.qq.com

; http://php.net/smtp-port

smtp_port = 25

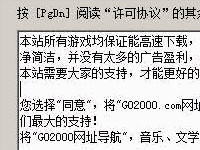

出于演示目的,我们将使用前面的带漏洞的代码。此外,我们将提交下列值作为发送邮件的参数:

mail("littlehann@foxmail.com", "Call me urgent", "Hi,nPlease call me ASAP.nBye", "From: littlehann@foxmail.comn")

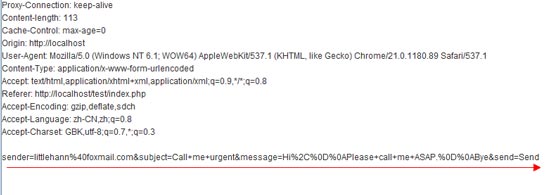

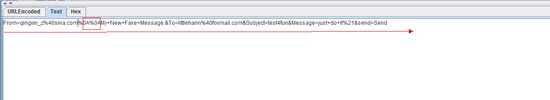

表单发送的HTTP数据包:

从攻击者的角度来看,有许多额外的字段,可以被注入在邮件标题。更多信息见RFC 822。例如,CC(抄送)或者BCC(密送)允许攻击者插入更多的消息。

但要注意的是,我们在添加一个新的参数之前,我们必须增加一个换行符分隔每个字段。换行符的16进制值为"0x0A"。下面是一个demo code。

1) Cc/Bcc注入

在发送者字段(sender)后注入Cc和Bcc参数

From:sender@domain.com%0ACc:recipient@domain.com%0ABcc:recipient1@domain.com

所以现在,消息将被发送到recipient和recipient1账户。

2) 参数注射

From:sender@domain.com%0ATo:attacker@domain.com

现在消息将被发送到原来的收件人和攻击者帐户。注意,这里的攻击者的账户是我们通过注入额外传入的。

3) 邮件主题注入

From:sender@domain.com%0ASubject:This’s%20Fake%20Subject

攻击者注入的假的主题subject将被添加到原来的主题中并且在某些情况下将取代原本的主题subject。这取决于邮件服务行为。即代码编写的容错性,当参数中出现两个subject的时候代码是选择丢弃还是后者覆盖。

4) 改变消息的主体body

要注意SMTP的Mail格式,消息主题和头部Header之间有两个换行符(和HTTP是一样的)。

From:sender@domain.com%0A%0AMy%20New%20%0Fake%20Message.

假消息将被添加到原始消息中。

五、实战演示

这里提示一下,直接配置php.ini原生的email功能可能不太好用,配置起来也麻烦,建议采用一些第三方的Email系统(WP就挺不错的)进行发送,这个模块已经把相关的交互和HTTP数据包的构造封装好了。

附带上一些实验截图:

1) 正常发送

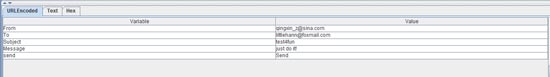

2) Cc/Bcc注入

在From字段添加Inject Payload

发送邮件后,增加了抄送的功能:

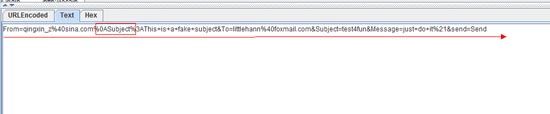

3) 邮件主题注入

我们在from的参数加添加subject字段:

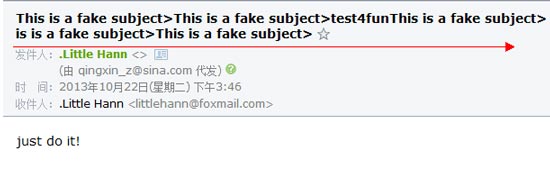

接收邮件后:

可以看到,原本的subject被注入语句覆盖了一部分内容,但是具体是覆盖还是附加和具体的PHP代码编写逻辑有关,因为现在CMS对Email发送的普通做法就是利用PHP进行HTTP/HTTPS数据包的构造,先在本地构造好数据包后,再想服务器发送。

所以不同的系统对email注入的效果会有所不同。

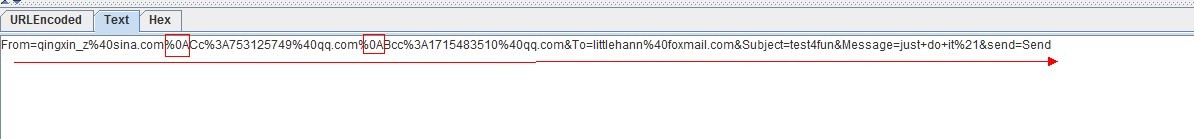

4) 改变消息的主体body

这里要注意的的,SMTP区分消息头部和消息主题是依据%0A%0A双换行符决定的。

发送邮件后,我们发现消息的消息体已经被修改了。

以上就是我在本地的PHP环境中模拟实验的结果,因为环境和程序代码处理逻辑的差异,可能在不同的环境下实验会有差异,我的经验是根据不同的PHP CMS系统的Email源代码进行分析,理清发送Email数据包的代码逻辑,有针对性的进行email 注入。

六、解决方案

1. 永远不要信任用户的输入字段。所有用户输入应该被认为是不可信的和潜在的恶意。应用程序不受信任的输入过程可能会变得容易受到诸如缓冲区溢出攻击、SQL注入,OS指令注入、拒绝服务和电子邮件注入。

2. 使用正则表达式来过滤用用户提交的数据。例如,我们可以在输入字符串中搜索(r 或 n)。

3. 使用外部组件和库,提供防范这个问题像 ZEND mail、PEAR mail和swift mailer。

4. ModSecurity可以阻止服务器级别的电子邮件注入。利用ModSecurity,我们可以检测通过POST或GET提交的CC, BCC或目的地址,并且拒绝任何包含这些字母请求。

vmware是什么?vmware软件存在允许用户获得权限提升和拒绝服务漏洞

描述: BUGTRAQ ID: 28289 CVE(CAN) ID: CVE-2007-5618,CVE-2008-1364,CVE-2008-1340VMWare是一款虚拟PC软件,允许在一台机器上同时运行两个或多个Windows、DOS、LINUX系统。VMWare产品中存在多个安全漏洞

详情2018-01-23 17:00:10责编:llp 来源:驱动管家手工注入的步骤 手工注入有哪些命令?

判断是否有注入;and 1=1 ;and 1=22 初步判断是否是mssql ;and user>03 注入参数是字符& 39;and [查询条件] and & 39;& 39;=& 39;4 搜索时没过滤参数的& 39;and [查询条件] and & 39;%25& 39;=& 39;5

详情2018-02-25 16:06:04责编:llp 来源:驱动管家global.asa木马怎么清理?为什么会出现global.asa木马?

最近客户的多个页面中了远程加载一些代码的页面,主要是利用MSXML2 serverXMLHTTP来加载一些代码并执行,下面是具体的解决方法。解决办法:1、用青云团队开发的网站木马清理专家全面扫描服务器上的网站,网站木

详情2018-01-20 17:42:01责编:llp 来源:驱动管家什么是端口?关闭端口有哪些方法?

问:黑客通常是怎样入侵我们的电脑的?如何阻止黑客入侵呢?要做哪些防范工作?答:所谓病从口入,黑客入侵我们的电脑,必先进入电脑的“口”,这里所谓电脑的“口”,指的就是端口。我们知道,电脑与互联网进行

详情2018-01-24 09:14:36责编:llp 来源:驱动管家黑客入门教程 黑客入门的知识大讲解

第一节、黑客的种类和行为以我的理解,“黑客”大体上应该分为“正”、“邪”两类,正派黑客依靠自己掌握的知识帮助系统管理员找出系统中的漏洞并加以完善,而邪派黑客则是通过各种黑客技能对系统进行攻击、入侵

详情2018-01-16 08:54:11责编:llp 来源:驱动管家ie7的搜索框不能用怎么办?用金山急救箱查杀下即可

突然发现IE7的搜索框不能用了,以为是IE出了问题,几次修复无果后,重新装了IE8,结果无法添加新的搜索引擎,其实用金山急救箱查杀下即可。今天找了很多原因,最终发现原来是下了 好特软件站的一个东西,进入安

详情2018-02-28 21:37:27责编:llp 来源:驱动管家腾讯qq空间的漏洞是什么?怎么修复?

QQ空间存在一处储存型跨站详细说明:QQ空间应用处有一个文件夹应用,该应用可以重命名文件名,正常情况下客户端是过滤了特殊字符的。但是特殊字符仅仅在客户端做了过滤并没有在服务端 和输出端过滤。因此我们可

详情2018-01-28 08:58:22责编:llp 来源:驱动管家html5有哪些安全问题?api攻击有哪些攻击途径?

HTML5里有许多协议、模式和API,可能成为攻击者的攻击途径。一、registerProtocolHandler:信息泄漏HTML5允许某些协议和schema注册为新的特性。例如下面的语句可以注册一个email handler。它会将一个恶意网站处

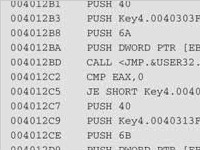

详情2018-02-06 12:08:33责编:llp 来源:驱动管家网络安全密钥 怎么获取密钥生成算法?

从拷贝保护产品中剥取(ripping)算法通常是创建密钥生成程序的一种简单而行之有效的方法。其思路非常简单:定位受保护程序内计算合法序列号的函数(可能不止一个函数),并将它(们)移植到你密钥生成程序中。这

详情2018-01-13 17:21:44责编:llp 来源:驱动管家cmd下加sql账号和密码的方法 如何入侵IPC$?

这个服务器可以用sql溢出,可惜就是找不到进一步的入侵方法,因而一直也没有拿下来。今天在校盟看到一篇文章,说是在cmd下也可以中入sql账号和密码,方法如下:echo exec master dbo sp_addlogin & 39;rooto&

详情2018-03-04 12:29:47责编:llp 来源:驱动管家

- GTX1080装不上驱动?教你几个解决方法

- 无法调整分辨率?试试看看显卡驱动是否正常工作

- win10系安装CAJ时提示msvcr71.dll丢失该怎么办?

- 百度输入法怎么进行繁体字的转换?百度输入法繁体字转换的方法

- AMD RX VEGA64显卡怎么样 AMD RX VEGA 64评测

- 电脑不小心中病毒了怎么处理才最合理

- 李克强建议:取消流量漫游费 移动网络流量资费年内至少降低30%

- 微软宣布win10系统将会支持NXP i.MX6和i.MX7芯片

- 新买的usb键盘插在电脑主板上无法识别是什么原因?怎么解决

- Windows2008:500内部错误不能显示详细信息的应对措施

- Windows7笔记本无线路由器无法连接网络的原因与解决办法

- 解决局域网ip地址冲突的方法

- 为什么小辣椒手机连不上电脑?该如何解决这个问题?

- 中兴u930刷机教程 揭秘中兴u930如何刷机

- 什么是Windows服务?如何删除病毒服务

- 电脑中Network List Service服务项无法正常启动的解决方法

- 检查服务器病毒的操作步骤 服务器中病毒怎么办?

- 优酷资源管理系统V1.0存在什么漏洞?如何解决?

- win10怎么关闭自动更新驱动?关闭自动更新驱动的方法

- Windows 10关闭自动更新和安装驱动程序的解决方法