md5加密解密的历史 md5加密如何被淘汰?

一、MD5是何方神圣?

所谓MD5,即"Message-Digest Algorithm 5(信息-摘要算法)",它由MD2、MD3、MD4发展而来的一种单向函数算法(也就是HASH算法),它是国际著名的公钥加密算法标准RSA的第一设计者R.Rivest于上个世纪90年代初开发出来的。MD5的最大作用在于,将不同格式的大容量文件信息在用数字签名软件来签署私人密钥前"压缩"成一种保密的格式,关键之处在于——这种"压缩"是不可逆的。

为了让读者朋友对MD5的应用有个直观的认识,笔者以一个比方和一个实例来简要描述一下其工作过程:

大家都知道,地球上任何人都有自己独一无二的指纹,这常常成为公安机关鉴别罪犯身份最值得信赖的方法;与之类似,MD5就可以为任何文件(不管其大小、格式、数量)产生一个同样独一无二的"数字指纹",如果任何人对文件做了任何改动,其MD5值也就是对应的"数字指纹"都会发生变化。

我们常常在某些软件下载站点的某软件信息中看到其MD5值,它的作用就在于我们可以在下载该软件后,对下载回来的文件用专门的软件(如Windows MD5 Check等)做一次MD5校验,以确保我们获得的文件与该站点提供的文件为同一文件。利用MD5算法来进行文件校验的方案被大量应用到软件下载站、论坛数据库、系统文件安全等方面。 笔者上面提到的例子只是MD5的一个基本应用,实际上MD5还被用于加密解密技术上,如Unix、各类BSD系统登录密码(在MD5诞生前采用的是DES加密算法,后因MD5安全性更高,DES被淘汰)、通信信息加密(如大家熟悉的即时通信软件MyIM)、数字签名等诸多方面。

二、MD5的消亡之路

实际上,从MD5诞生之日起,来自美国名为Van Oorschot和Wiener的两位密码学专家就发现了一个暴力搜寻冲突的函数,并预算出"使用一个专门用来搜索MD5冲突的机器可以平均每24天就找到一个冲突"。不过由于该方案仅仅从理论上证明了MD5的不安全性,且实现的代价及其夸张(当时要制造这种专门的计算机,成本需要100万美元),于是MD5自其诞生十多年来一直未有新版本或者被其它算法彻底取代。

在接下来的日子里,有关MD5的破译又诞生了"野蛮攻击",也就是用"穷举法"从所有可能产生的结果中找到被MD5加密的原始明文,不过由于MD5采用128位加密方法,即使一台机器每秒尝试10亿条明文,那么要破译出原始明文大概需要10的22次方年,而一款名为"MD5爆破工具"的软件,每秒进行的运算仅仅为2万次!

经过无数MD5算法研究专家的努力,先后又诞生了"生日攻击"、"微分攻击"等多种破译方法(相关信息大家可以参考研究成果,大大推进了md5算法消亡的进程。尽管在研究报告中并没有提及具体的实现方法,我们可以认为,md5被彻底攻破已经扫除了技术上的障碍,剩下的仅仅是时间和精力上的问题。/" target=_blank>http://www.md5crk.com)。此次山东大学几位教授的最新研究成果,大大推进了MD5算法消亡的进程。尽管在研究报告中并没有提及具体的实现方法,我们可以认为,MD5被彻底攻破已经扫除了技术上的障碍,剩下的仅仅是时间和精力上的问题。

三、MD5完蛋了,放在银行的存款还安全吗?

由于MD5应用极其广泛,即使是在银行数字签名证书中,它依然占据着比较重要的地位,此次MD5被成ζ埔氲男挛湃貌簧俨幻魉缘娜烁械?恐惧",认为这是对整个密码界的彻底颠覆,甚至有人开始担心"自己放在银行或者网络银行账户中的存款也有被盗取的可能"。

其实这种忧虑完全是杞人忧天,以目前主流的网络银行的加密技术为例,它们都构建于PKI(Pubic Key Infrastructure,公钥加密技术)平台之上,与公钥成对的私钥只掌握在与之通信的另一方,这一"信任关系"是通过公钥证书来实现的。PKI的整个安全体系由加密、数字签名、数据完整性机制等技术来共同保障,其密码算法包括对称密码算法(如DES、3DES)、公开密钥密码算法(如ECC、RSA),即使在同样有应用的HASH算法方面,目前网络银行所采用的大多是SHA-1算法,该算法与MD5的128位加密相比,使用了160位加密方式,比MD5安全性高不少。

其实,就目前网络银行的安全隐患来看,更多的是来自客户接入端(如Web入口),而非银行的加密技术本身。

四、MD5的继承者们

"天下没有不透风的墙",实际上任何一种算法都会有其漏洞,即使是目前大行其道的MD5和SHA-1,当对漏洞的研究发展到其能够被有效利用时,则标志着该算法灭亡的时候到了。所谓"天下无不散之筵席",MD5逐渐退出历史舞台后,下一个接任者又会是谁呢?

实际上,长期以来,密码界一直在致力于对新加密算法的研究,而且在高度机密的安全领域,所采用的加密算法也绝非MD5,各国政府、各大公司都在研究拥有独立技术的加密算法,其中比较出色的代表有SHA-1、SHA-224等。此次MD5破译报告发表后,美国国家技术与标准局(NIST)表示,鉴于MD5被破译以及SHA-1漏洞被发现,他们将逐渐放弃目前使用的SHA-1,于2010年前逐步推广更安全的SHA-224、SHA-256、SHA-384和SHA-512。这些算法与MD5的128位加密相比,加密位数和安全性能都提高了很多倍。

尽管MD5被淘汰已经成为必然,不过鉴于它开源以及免费的特性,而且目前还没有真正有效的快速破解方法,因此它还将继续在历史舞台活跃一段时间。

电脑文件夹加密怎么做?硬件文件夹加密好还是软件文件夹加密好?

现在,在公司上班族中,由于每天都会形成很多工作文件,一些文件还涉及到单位的无形资产和商业机密,如何保护这些文件的安全就成为当前企业网络管理的重要方面。而对于电脑文件加密,则通常有两种方法:软件加密

详情2018-01-07 08:28:05责编:llp 来源:驱动管家反垃圾邮件怎么做?收到邮件要先分析信头

中国的网民数量已突破1 亿,每年电子邮件发送量达500 亿封,但是这样的数据却并不能令我们惊喜,因为在这500 亿封电子邮件中,有将近60%也就是有300 亿封是垃圾邮件。垃圾邮件已经成为一个综合性的社会问题,

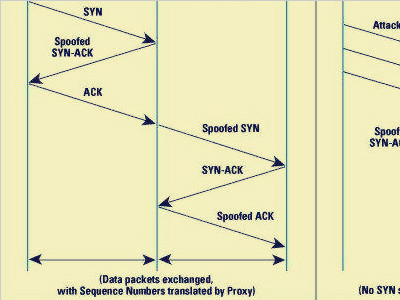

详情2018-01-25 08:56:15责编:llp 来源:驱动管家要防止ddos网络攻击,就要了解ddos网络攻击的七种武器

1 Synflood:该攻击以多个随机的源主机地址向目的主机发送SYN包,而在收到目的主机的SYN ACK后并不回应,这样,目的主机就为这些源主机建立了大量的连接队列,而且由于没有收

详情2018-01-23 14:50:47责编:llp 来源:驱动管家谈谈csrf的攻击原理 什么是csrf?

CSRF攻击原理解析Author: rayh4c [80sec]EMail: rayh4c 80sec comSite: http: www 80sec comDate: 2008-9-210×00 前言在Web程序中普通用户一般只在Web界面里完成他想要的操作,Web程序接受的正常客户端请

详情2018-01-18 13:30:58责编:llp 来源:驱动管家域名服务器的欺骗技术 域名服务器的欺骗原理

概述:什么是DNS欺骗?DNS欺骗是一门改变DNS原始指向IP的艺术。为了更好的理解,让我们先来看一个例子。如果你想用浏览器去google搜索一些信息,毫无疑问的你会在地址栏里输入www google com的网址然后回车。那么

详情2018-01-09 19:14:07责编:llp 来源:驱动管家系统的密码破解有哪些方法?如何破解系统密码?

一、ERD2003利用ERD2003强行修改系统管理员密码的方法简单、易于操作,且对2000 xp 2003系统均有效。下面就具体介绍一下这个软件的用法。1 下载ERD2003的iso,刻录成可启动的CD,注意别搞错了,直接刻录镜像最好

详情2018-01-15 08:59:12责编:llp 来源:驱动管家手机信息安全吗?手机信息是怎样泄露的?

如果你给自己的手机设置了PIN码,甚至忘记了连自己也解不开;又或者设置了比划甚至指纹解锁,然后以为这样的手机就是安全的了。是的,对于一般的人来说算安全了,可是对于真正想要你手机里内容的黑客,一次简单的

详情2018-01-16 18:10:00责编:llp 来源:驱动管家警惕免费wifi,提高免费wifi连接的安全防范意识

公共场所免费wifi如何安全使用 警惕黑网315晚会三大运营商齐中枪央视在315晚会现场演示了黑客利用免费WiFi网络窃取用户微信照片以及邮箱账号密码的过程。安全专家指出,用户的个人信息被窃取就是因为手机连接了

详情2018-01-03 13:59:49责编:llp 来源:驱动管家mysql数据库注射产生的原因 怎么利用mysql漏洞?

鄙人今天心血来潮突然想写篇文章,鄙人从来没写过文章,如果有错误的地方请多多指教 本文需要有基础的SQL语句知识才可以更好的理解 建议想学习的人多去了解一下SQL语句和编程语言,知己知彼才能百战百胜 我不希翼得

详情2018-01-14 10:34:53责编:llp 来源:驱动管家rootkit是什么?rootkit是如何隐形的?

一、综述本文将引领读者打造一个初级的内核级Rootkit,然后为其引入两种简单的隐形技术:进程隐形技术和文件隐形技术。同时,为了让读者获得rootkit编程的相关经验,我们顺便介绍了rootkit的装载、卸载方法,以及

详情2018-01-12 14:51:50责编:llp 来源:驱动管家

- 为了防止公司存储在u盘的数据遭窃,u盘设置只读方式

- 发布在易班的动态怎样才能删除?删除易班动态的方法是什么?

- 怎样在boss直聘找到适合的岗位?boss直聘怎么找工作?

- 联想a850智能手机的配置怎样?联想a850评测介绍

- 东芝l522笔记本的相关参数知识的介绍

- 将极速pdf阅读器设为默认阅读器的方法是什么

- win7设置wifi热点的具体方法步骤详解

- 总是黑屏死机?华为荣耀6出现这种情况怎么办?

- iphone5s指纹解锁失败的原因是什么?怎么解决?

- 闪讯wifi伴侣是什么?闪讯wifi怎么使用?

- 电脑重装系统需要做哪些准备工作?电脑重装系统步骤

- 怎么辨别加密软件哪个好?破解伪加密软件的方法是什么?

- 音悦台客户端好用吗?怎么在音悦台客户端下载mv?

- 手机音悦台怎么订阅艺人?音悦台客户端使用教程

- 戴尔1510笔记本电脑是否值得入手呢?

- 戴尔14n4050系列笔记本想要拆机不知道怎么拆

- 在使用电脑的时候遇到wifi无网络访问权限应该怎么解决

- 文件隐藏的扩展名有什么办法可以显示出来

- 要想不用预约买iphone5国行,就要看这篇购买攻略

- 苹果iphone5s ios7屏幕旋转怎么锁定?看下面的教程