什么是nmap?nmap有哪些常用的命令?

nmap是一个网络探测和安全扫描程序,系统管理者和个人可以使用这个软件扫描大型的网络,获取被扫描主机正在运行以及提供什么服务等信息。 nmap支持很多扫描技术,例如:UDP、TCP connect()、TCP SYN(半开扫描)、ftp代理(bounce攻击)、反向标志、ICMP、FIN、ACK扫描、圣诞树(Xmas Tree)、SYN扫描和null扫描。从扫描类型一节可以得到细节。nmap还提供了一些高级的特征,例如:通过TCP/IP协议栈特征探测操作系统类型,秘密扫描,动态延时和重传计算,并行扫描,通过并行ping扫描探测关闭的主机,诱饵扫描,避开端口过滤检测,直接RPC扫描(无须端口影射),碎片扫描,以及灵活的目标和端口设定。本文详细介绍了NMap的详细使用选项,并给出了几个实用实例,nmap是入侵和网络安全检测的必备工具。

nmap

BT5(BackTrack--Information Gathering--Network Analysis--Network Scanners-nmap)

-sP 渗透内网之后判断当前网络那些主机在线

nmap -sP 192.168.1/255

-vv 现实详细的扫描过程

-sS 使用SYN半开式扫描,这种扫描方式使得扫描结果更加正确(又称半开放,或

隐身扫描)

nmap -vv -sS IP

-O 大写O代表OS 判断主机操作系统

nmap -O IP

延时策略

-T(0-5) 默认为3

0 即Paranoid模式。为了避开IDS的检测使扫描速度极慢,nmap串所有的扫描,

每隔至少5分钟发送一个包

1 即Sneaky模式。也差不多,只是数据包的发送间隔是15秒

2 即Polite模式。不增加太大的网络负载,串行每个探测,并使每个探测间隔

0.4秒

3 即Normal模式。nmap的默认选项,在不使网络过载或者主机/端口丢失的情况

下尽可能快速地扫描

4 即Aggressive模式。设置5分钟的超时限制,对每台主机的扫描时间不超过5分

钟,并且对每次探测回应的等待时间不超过1.5秒。

5 即lnsane模式。只适合快速的网络或者不在意丢失默些信息,每台主机的超时

限制为75秒,对每次探测只等待0.3秒。

nmap -sS -T1 IP

-sV 探测端口的服务类型/具体版本等信息

nmap -vv -sV IP

-p 端口号 对某个端口的服务版本进行详细探测 有助于升入的针对性攻击,

比如缓冲溢出攻击

nmap -vv -sV IP -p 21

适用于内外网的探测,以内网操作为示例(外网参数同)

简单端口扫描: nmap -vv -sT(sS、sF、sU、sA) 192.168.0.1 -D 127.0.0.1

(-D伪造的地址)

OS检测: nmap -vv -sS -O 192.168.0.1

RPC鉴别: nmap -sS -sR 192.168.0.1 Linux上的portmap就是一个简单的RPC服

务,监听端口为111(默认)

Ping扫射:nmap -sP 172.16.15.0/24

十条常用nmap命令行格式

1)获取远程主机的系统类型及开放端口

Get info about remote host ports and OS detection

nmap -sS -P0 -sV -O

这里的< target > 可以是单一 IP, 或主机名,或域名,或子网

-sS TCP SYN 扫描 (又称半开放,或隐身扫描)

-P0 允许你关闭 ICMP pings.

-sV 打开系统版本检测

-O 尝试识别远程操作系统

-sS TCP SYN scanning (also known as half-open, or stealth scanning)

-P0 option allows you to switch off ICMP pings.

-sV option enables version detection

-O flag attempt to identify the remote operating system

Other option:

-A 同时启用操作系统指纹识别和版本检测

-A option enables both OS fingerprinting and version detection

-v use -v twice for more verbosity.

nmap -sS -P0 -A -v < target >

2)列出开放了指定端口的主机列表

Get list of servers with a specific port open

nmap -sT -p 80 -oG – 192.168.1.* | grep open

Change the -p argument for the port number. See “man nmap” for

different ways to specify address ranges.

3)在网络寻找所有在线主机

Find all active IP addresses in a network

nmap -sP 192.168.0.*

或者也可用以下命令:

nmap -sP 192.168.0.0/24

指定 subnet

4)Ping 指定范围内的 IP 地址

Ping a range of IP addresses

nmap -sP 192.168.1.100-254

nmap accepts a wide variety of addressing notation, multiple

targets/ranges, etc.

5)在某段子网上查找未占用的 IP

Find unused IPs on a given subnet

nmap -T4 -sP 192.168.2.0/24 && egrep "00:00:00:00:00:00" /proc/net/arp

6)在局域网上扫找 Conficker 蠕虫病毒

Scan for the Conficker virus on your LAN ect.

nmap -PN -T4 -p139,445 -n -v –script=smb-check-vulns –script-args

safe=1 192.168.0.1-254

replace 192.168.0.1-256 with the IP’s you want to check.

7)扫描网络上的恶意接入点 rogue APs.

Scan Network for Rogue APs.

nmap -A -p1-85,113,443,8080-8100 -T4 –min-hostgroup 50 –max-rtt-

timeout 2000 –initial-rtt-timeout 300 –max-retries 3 –host-timeout

20m –max-scan-delay 1000 -oA wapscan 10.0.0.0/8

I’ve used this scan to successfully find many rogue APs on a very,

very large network.

8)使用诱饵扫描方法来扫描主机端口

Use a decoy while scanning ports to avoid getting caught by the sys

admin

sudo nmap -sS 192.168.0.10 -D 192.168.0.2

Scan for open ports on the target device/computer (192.168.0.10) while

setting up a decoy address (192.168.0.2). This will show the decoy ip

address instead of your ip in targets security logs. Decoy address

needs to be alive. Check the targets security log at /var/log/secure

to make sure it worked.

9)为一个子网列出反向 DNS 记录

List of reverse DNS records for a subnet

nmap -R -sL 209.85.229.99/27 | awk '{if($3=="not")print"("$2") no

PTR";else print$3" is "$2}' | grep '('

10)显示网络上共有多少台 Linux 及 Win 设备?

How Many Linux And Windows Devices Are On Your Network?

sudo nmap -F -O 192.168.1.1-255 | grep "Running: " > /tmp/os; echo

"$(cat /tmp/os | grep Linux | wc -l) Linux device(s)"; echo "$(cat

/tmp/os | grep Windows | wc -l) Window(s) devices"

网页加密怎么做?如何给我们的网页加上一把密码锁?

现在专业性的网站越来越多,许多网友们都在网上建立起了自己的小家。不过辛辛苦苦制作的网页被人拿去改头换面却是件非常痛心的事,所以大家都想保护自己独创的作品,为自己的网页上把锁,今天就让我带大家了解一

详情2018-01-17 15:55:01责编:llp 来源:驱动管家密钥管理 怎么管理加密密钥?

“传输中的数据”密钥管理系统在加密数据“休息”的时候不起作用有两个原因。第一个原因是传输中的数据加密没有密钥存储的概念。一旦你从一个密钥转移到另一个密钥,旧的密钥就不再需要了。然而,在加密存储的数据时,密钥是正常变化的。旧的密钥必须要保留,否则使

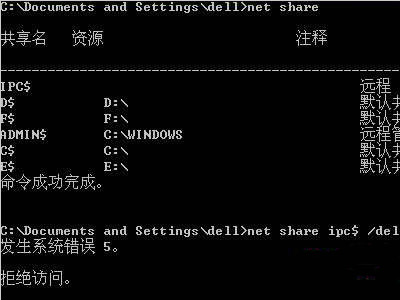

详情2018-01-17 14:09:50责编:llp 来源:驱动管家入侵win xp系统的方法有哪些?入侵win xp系统的方法汇总

这里将向你揭示黑客入侵Windows XP操作系统常用的七种方法。第一招、屏幕保护在Windows中启用了屏幕保护之后,只要我们离开计算机(或者不操作计算机)的时间达到预设的时间,系统就会自动启动屏幕保护程序,而当

详情2018-01-15 11:08:42责编:llp 来源:驱动管家怎么入侵unix操作系统?unix操作系统的入侵步骤

偶然的机会发现了一篇名为hacking unix的文章,大概看了看觉得价值十分的大,所以决定翻译出来,我觉得这篇文章一定能够成为中国unix黑客的基石 呵呵,也许有点夸大,不过等你看完了这篇文章以后,你的态度绝对会有

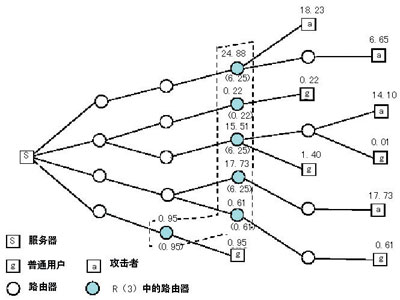

详情2018-01-04 15:53:55责编:llp 来源:驱动管家路由器怎么设置才可以抵挡ddos攻击?

一、路由器设置实现DDoS防御之DDoS攻击原理讨论在分布式“拒绝服务”(DDoS)的攻击过程中,一群恶意的主机或被恶意主机感染的主机将向受攻击的服务器发送大量的数据。在这种情况下,靠近网络边缘的网络节点将会

详情2018-01-03 18:06:06责编:llp 来源:驱动管家装有sql数据库的电脑主机是怎么被入侵的?黑客入侵sql数据库的步骤

近些年来,计算机的安全性能,曾突飞猛进的上升势头。导致以前网络,遍地都是的弱口令肉鸡,现在早已消失的不知去向。可见其安全的提升程度,难道菜鸟抓取肉鸡成为了“天方夜潭”?当然答案是否定的,具体如何获取

详情2018-01-17 15:54:54责编:llp 来源:驱动管家rar加密文件怎么破解?rar加密文件破解的步骤

对于一些安全意识比较强的人来说,一般都会对文件进行加密,例如使用rar自带的加密功能进行加密,如果偶然获取了这种rar加密文件,人的好奇心肯定会促使获取资料的人去打开这些加密文件。当然网上也有很多提供资

详情2018-01-15 18:03:40责编:llp 来源:驱动管家加密文件系统efs怎么加密文件?efs怎么解密?

经常看到对文件和文件夹加密的文章,大多是安装各种软件来实现的,如果你的系统是WinXP Win2003 2000,就没有必要如此兴师动众地加密了,既不需要你安装软件,也不需要繁琐的操作,因为Windows本身就集成了EFS(En

详情2018-01-11 13:35:09责编:llp 来源:驱动管家免费wifi怎么盗取信息?免费wifi信息盗取的手段

A、公共场所免费的WiFi是元凶,假WiFi15分钟可盗取信息据介绍,这种骗术的成本并不高,一台WIN7系统电脑、一套无线网络及一个网络包分析软件,设置一个无线热点AP,就可以轻松地搭建一个不设密码的WiFi。现如今公

详情2018-01-06 09:20:41责编:llp 来源:驱动管家oracle教程 oracle的相关问题及解答

1 如何查看ORACLE的隐含参数?ORACLE的显式参数,除了在INIT ORA文件中定义的外,在svrmgrl中用 "show parameter * ",可以显示。但ORACLE还有一些参数是以“_”,开头的。如我们非常熟悉的“_offline_rollback_

详情2018-01-15 16:49:57责编:llp 来源:驱动管家

- iis6存在漏洞?iis6漏洞会导致信息泄露

- 网易新闻在哪儿取消订阅?网易新闻订阅内容怎么取消?

- 360浏览器收藏夹被删除了怎么找回删除网址?

- 光电鼠标老是跳动是什么原因?如何解决

- 电脑的显卡是什么?关于电脑显卡的作用你知道多少

- 用u盘来装ghost系统为什么会出错?安装ghost系统出错怎么解决

- 浏览器窗口最小化可以用这个快捷键实现

- sim卡注册失败别担心,这里有完美解决方法

- 怎么查询是否符合iphone5电池更换计划?怎么预约iphone5电池更换?

- 宽带连接错误678怎么解决?宽带连接错误678解决步骤

- 笔记本无线网络连接上了却不能上网是什么原因?

- 大部分被黑网站根源在于该网站有隐藏的后门脚本

- 脱壳软件有哪些?常用脱壳工具有哪些?

- 房屋网络布线有什么要注意的地方?网络布线技巧有哪些?

- 手机支付宝钱包还可以聊天?怎样通过手机支付宝钱包聊天?

- 富士康主板怎么样?富士康主板值得购买吗

- 开关电源是有什么组成的?关于开关电源你知道多少

- 回收站图标不见了可以试下用这个办法找回

- 升级Win10后电脑为什么变卡?电脑变卡怎么解决?

- 阿里通信170怎么收费? 阿里通信170的收费标准