如何判断网站是否被ddos?流行的ddos攻击有哪些?

DDOS的表现形式主要有两种,一种为流量攻击,主要是针对网络带宽的攻击,即大量攻击包导致网络带宽被阻塞,合法网络包被虚假的攻击包淹没而无法到达主机;另一种为资源耗尽攻击,主要是针对服务器主机的攻击,即通过大量攻击包导致主机的内存被耗尽或CPU被内核及应用程序占完而造成无法提供网络服务。

如何判断网站是否遭受了流量攻击呢?可通过Ping命令来测试,若发现Ping超时或丢包严重(假定平时是正常的),则可能遭受了流量攻击,此时若发现和你的主机接在同一交换机上的服务器也访问不了了,基本可以确定是遭受了流量攻击。当然,这样测试的前提是你到服务器主机之间的ICMP协议没有被路由器和防火墙等设备屏蔽,否则可采取Telnet主机服务器的网络服务端口来测试,效果是一样的。不过有一点可以肯定,假如平时Ping你的主机服务器和接在同一交换机上的主机服务器都是正常的,突然都Ping不通了或者是严重丢包,那么假如可以排除网络故障因素的话则肯定是遭受了流量攻击,再一个流量攻击的典型现象是,一旦遭受流量攻击,会发现用远程终端连接网站服务器会失败。

相对于流量攻击而言,资源耗尽攻击要容易判断一些,假如平时Ping网站主机和访问网站都是正常的,发现突然网站访问非常缓慢或无法访问了,而Ping还可以Ping通,则很可能遭受了资源耗尽攻击,此时若在服务器上用Netstat -na命令观察到有大量的SYN_RECEIVED、TIME_WAIT、FIN_WAIT_1等状态存在,而ESTABLISHED很少,则可判定肯定是遭受了资源耗尽攻击。还有一种属于资源耗尽攻击的现象是,Ping自己的网站主机Ping不通或者是丢包严重,而Ping与自己的主机在同一交换机上的服务器则正常,造成这种原因是网站主机遭受攻击后导致系统内核或某些应用程序CPU利用率达到100%无法回应Ping命令,其实带宽还是有的,否则就Ping不通接在同一交换机上的主机了。

当前主要有三种流行的DDOS攻击:

1、SYN/ACK Flood攻击:这种攻击方法是经典最有效的DDOS方法,可通杀各种系统的网络服务,主要是通过向受害主机发送大量伪造源IP和源端口的SYN或ACK包,导致主机的缓存资源被耗尽或忙于发送回应包而造成拒绝服务,由于源都是伪造的故追踪起来比较困难,缺点是实施起来有一定难度,需要高带宽的僵尸主机支持。少量的这种攻击会导致主机服务器无法访问,但却可以Ping的通,在服务器上用Netstat -na命令会观察到存在大量的SYN_RECEIVED状态,大量的这种攻击会导致Ping失败、TCP/IP栈失效,并会出现系统凝固现象,即不响应键盘和鼠标。普通防火墙大多无法抵御此种攻击。

2、TCP全连接攻击:这种攻击是为了绕过常规防火墙的检查而设计的,一般情况下,常规防火墙大多具备过滤TearDrop、Land等DOS攻击的能力,但对于正常的TCP连接是放过的,殊不知很多网络服务程序(如:IIS、Apache等Web服务器)能接受的TCP连接数是有限的,一旦有大量的TCP连接,即便是正常的,也会导致网站访问非常缓慢甚至无法访问,TCP全连接攻击就是通过许多僵尸主机不断地与受害服务器建立大量的TCP连接,直到服务器的内存等资源被耗尽而被拖跨,从而造成拒绝服务,这种攻击的特点是可绕过一般防火墙的防护而达到攻击目的,缺点是需要找很多僵尸主机,并且由于僵尸主机的IP是暴露的,因此容易被追踪。

3、刷Script脚本攻击:这种攻击主要是针对存在ASP、JSP、PHP、CGI等脚本程序,并调用MSSQLServer、MySQLServer、Oracle等数据库的网站系统而设计的,特征是和服务器建立正常的TCP连接,并不断的向脚本程序提交查询、列表等大量耗费数据库资源的调用,典型的以小博大的攻击方法。一般来说,提交一个GET或POST指令对客户端的耗费和带宽的占用是几乎可以忽略的,而服务器为处理此请求却可能要从上万条记录中去查出某个记录,这种处理过程对资源的耗费是很大的,常见的数据库服务器很少能支持数百个查询指令同时执行,而这对于客户端来说却是轻而易举的,因此攻击者只需通过Proxy代理向主机服务器大量递交查询指令,只需数分钟就会把服务器资源消耗掉而导致拒绝服务,常见的现象就是网站慢如蜗牛、ASP程序失效、PHP连接数据库失败、数据库主程序占用CPU偏高。这种攻击的特点是可以完全绕过普通的防火墙防护,轻松找一些Proxy代理就可实施攻击,缺点是对付只有静态页面的网站效果会大打折扣,并且有些Proxy会暴露攻击者的IP地址。

防病毒需要保持哪些良好的习惯?防病毒必须做这些事?

1 建立良好的安全习惯例如:对一些来历不明的邮件及附件不要打开,不要上一些不太了解的网站、不要执行从Internet下载后未经杀毒处理的软件等,这些必要的习惯会使您的计算机更安全。2 关闭或删除系统中不需

详情2018-01-21 11:48:07责编:llp 来源:驱动管家filezilla怎么用?filezilla server的安装和配置

Filezilla的主要优势在于:高安全、高性能。Filazilla的安全性是来自于其开放源代码的。开源为何能保证安全?每一款软件产品诞生后,都有很多人试图发现其漏洞进行攻击,以获取权限和其他利益。如果是开源软件,

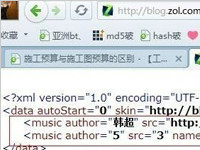

详情2018-01-26 10:57:51责编:llp 来源:驱动管家zol中关村在线博客子站有漏洞?修复的方案是什么?

分析一下中关村的博客的漏洞

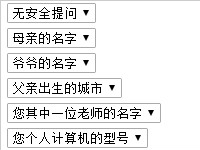

详情2018-01-22 14:37:53责编:llp 来源:驱动管家discuz安全提问是如何加密的?discuz安全提问加密的原理是什么?

今天朋友问我discuz安全提问答案能不能饶过去。或者破解,我以前就注意过个密码,只记得很短,以为是substr取的MD5,最后看了半天的源码,确实是MD5加密的,不过,加密的过程有点晕加密过程是value的值先加密一次

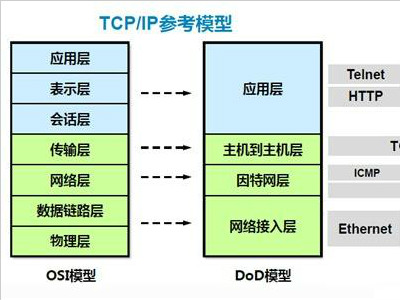

详情2018-02-12 12:27:16责编:llp 来源:驱动管家通信协议有哪些?各通信协议的主要用途和特点

做过网络人都知道,要实现网络间的正常通信就必需选择合适的通信协议,否则轻则就会造成网络的接入速度太慢,工作不稳定,重则根本无法接通。今天我把我实际工作积累的此方面经验与大家分享,希望对还在迷茫中的

详情2018-01-20 14:28:53责编:llp 来源:驱动管家什么是密码破解?密码破解的攻击方式有哪些?

密码与用户帐户的有效利用是网络安全性的最大问题之一。在本文中,Rob Shimonski将研究密码破解:如何以及为何进行密码破解。Rob将只说明渗透网络是多么简单,攻击者如何进入网络、他们使用的工具以及抗击它的方

详情2018-01-09 10:59:32责编:llp 来源:驱动管家这些成双花指令自由组合可以达到免杀效果 过瑞星表面的查杀方法

=push ebp pop ebp push eax pop eax push esp pop esp push 0 push 0 push 10 -------其中数字可以任意,注意与下面对应 push -10 nop -----------可任意在中

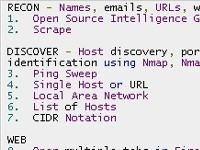

详情2018-02-11 10:29:10责编:llp 来源:驱动管家bash脚本包含哪些内容?如何安装使用bash脚本?

backtrack-scripts最初被设计用再BT5 R2,32位GNOME上使用,现在已经独立出来一个shell脚本。该脚本包含各种python脚本集合,如下:1:Domain Parser2:fern-wifi-cracker3:ghost-phisher4:HexorBase5:ssql-l

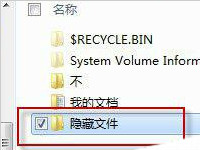

详情2018-01-25 17:41:31责编:llp 来源:驱动管家win7系统如何隐藏文件夹?创建带密码隐藏文件夹

Win7系统下如何创建带密码隐藏的文件夹保护个人隐私文件,按以下步骤进行操作:1、首先创建一个文件夹,并命名为“隐藏文件”;2、然后打开该文件夹,然后在窗口空白处右击鼠标选择“新建→ 文本文档”命令创

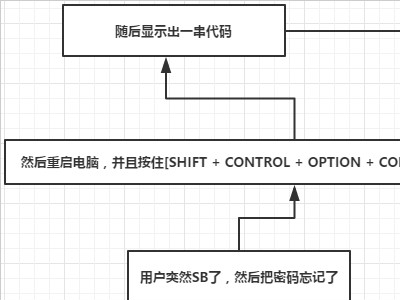

详情2018-01-19 10:19:55责编:llp 来源:驱动管家mac系统的密码怎么破解重置?破解mac系统密码的方法有哪些?

不开源就意味着更干净更安全,现在连苹果都要准备部分开源给第三方软件了,是不是意味着苹果的安全也不如想象中的那么强大了?这个猜测并没有证据,有证据的是,iMac和MacBook的固件密码已经可以破解重置了。安全

详情2018-01-16 10:29:42责编:llp 来源:驱动管家

- 驱动加载失败是什么原因?有什么解决办法

- word的页眉页脚在哪儿设置?页眉页脚怎么设置比较好?

- 单反镜头怎么选择?单反镜头的使用技巧介绍

- 【游戏攻略】绝地求生总是翻车?车要怎么开

- 【游戏资讯】Steam一周销量排行榜 《绝地求生大逃杀》稳坐霸主之位 成功五十连冠

- 硬盘故障有哪些常见的表现?硬盘故障怎么解决

- dns错误是什么意思?dns错误怎么解决

- 手机黑名单的电话号码如何取消?手机黑名单的使用方法

- 高性能的指纹手机:大神note3高配版有哪些指纹功能?

- 如何获得tomcat后台权限?tomcat权限如何利用?

- 不知道打印机驱动是否成功安装?试试这个方法

- word字体怎么增加?word字体增加的方法

- 单反相机镜头应该怎么选择?单反相机镜头选购技巧介绍

- 购买微距镜头什么最值得入手?微距镜头推荐

- BlackBerry OS已启动关闭计划 黑莓将进军高端安卓市场

- 酷派大观4mini评测 酷派大观4mini如何?

- web上最危险的安全漏洞:哈希算法漏洞

- 安卓手机截屏功能怎么使用?安卓手机怎么进行截屏操作?

- 宽带连接错误678是什么意思?怎么解决

- 酷派改变者s1有哪些版本?酷派改变者s1的详细参数配置