bind缓存所有查询过的结果会引起哪些问题?

定义:DNS欺骗就是攻击者冒充域名服务器的一种欺骗行为。

原理:如果可以冒充域名服务器,然后把查询的IP地址设为攻击者的IP地址,这样的话,用户上网就只能看到攻击者的主页,而不是用户想要取得的网站的主页了,这就是DNS欺骗的基本原理。DNS欺骗其实并不是真的“黑掉”了对方的网站,而是冒名顶替、招摇撞骗罢了。

现在的Internet上存在的DNS服务器有绝大多数都是用bind来架设的,使用的bind版本主要为bind4.9.5 P1以前版本和bind8.2.2-P5以前版本.这些bind有个共同的特点,就是BIND会缓存(Cache)所有已经查询过的结果,这个问题就引起了下面的几个问题的存在.

1>.DNS欺骗

在DNS的缓存还没有过期之前,如果在DNS的缓存中已经存在的记录,一旦有客户查询,DNS服务器将会直接返回缓存中的记录.

下面我们来看一个例子:

一台运行着unix的Internet主机,并且提供rlogin服务,它的IP地址为123.45.67.89,它使用的DNS服务器(即/etc/resolv.conf中指向的DNS服务器)的IP地址为98.76.54.32,某个客户端(IP地址为38.222.74.2)试图连接到unix主机的rlogin端口,假设unix主机的/etc/hosts.equiv文件中使用的是dns名称来允许目标主机的访问,那么unix主机会向IP为98.76.54.32的DNS服务器发出一个PTR记录的查询:

123.45.67.89 -> 98.76.54.32 [Query]

NQY: 1 NAN: 0 NNS: 0 NAD: 0

QY: 2.74.222.38.in-addr.arpa PTR

IP为98.76.54.32的DNS服务器中没有这个反向查询域的信息,经过一番查询,这个DNS服务器找到38.222.74.2和38.222.74.10为74.222.38.in-addr.arpa.的权威DNS服务器,所以它会向38.222.74.2发出PTR查询: 98.76.54.32 -> 38.222.74.2 [Query]

NQY: 1 NAN: 0 NNS: 0 NAD: 0

QY: 2.74.222.38.in-addr.arpa PTR

请注意,38.222.74.2是我们的客户端IP,也就是说这台机子是完全掌握在我们手中的.我们可以更改它的DNS记录,让它返回我们所需要的结果: 38.222.74.2 -> 98.76.54.32 [Answer]

NQY: 1 NAN: 2 NNS: 2 NAD: 2

QY: 2.74.222.38.in-addr.arpa PTR

AN: 2.74.222.38.in-addr.arpa PTR trusted.host.com

AN: trusted.host.com A 38.222.74.2

NS: 74.222.38.in-addr.arpa NS ns.sventech.com

NS: 74.222.38.in-addr.arpa NS ns1.sventech.com

AD: ns.sventech.com A 38.222.74.2

AD: ns1.sventech.com A 38.222.74.10

当98.76.54.32的DNS服务器收到这个应答后,会把结果转发给123.45.67.98,就是那台有rlogin服务的unix主机(也是我们的目标 :) ),并且98.76.54.32这台DNS服务器会把这次的查询结果缓存起来. 这时unix主机就认为IP地址为38.222.74.2的主机名为trusted.host.com,然后unix主机查询本地的/etc/hosts.equiv文件,看这台主机是否被允许使用rlogin服务,很显然,我们的欺骗达到了.

在unix的环境中,有另外一种技术来防止这种欺骗的发生,就是查询PTR记录后,也查询PTR返回的主机名的A记录,然后比较两个IP地址是否相同:

123.45.67.89 -> 98.76.54.32 [Query]

NQY: 1 NAN: 0 NNS: 0 NAD: 0

QY: trusted.host.com A

很不幸,在98.76.54.32的DNS服务器不会去查询这个记录,而会直接返回在查询2.74.222.38.in-addr.arpa时得到的并且存在缓存中的信息:

98.76.54.32 -> 123.45.67.89 [Query]

NQY: 1 NAN: 1 NNS: 2 NAD: 2

QY: trusted.host.com A

AN: trusted.host.com A 38.222.74.2

NS: 74.222.38.in-addr.arpa NS ns.sventech.com

NS: 74.222.38.in-addr.arpa NS ns1.sventech.com

AD: ns.sventech.com A 38.222.74.2

AD: ns1.sventech.com A 38.222.74.10

那么现在unix主机就认为38.222.74.2就是真正的trusted.host.com了,我们的目的达到了!

这种IP欺骗的条件是:你必须有一台Internet上的授权的DNS服务器,并且你能控制这台服务器,至少要能修改这台服务器的DNS记录,我们的欺骗才能进行.

2>.拒绝服务攻击 Denial of service

还是上面的例子,如果我们更改位于38.222.74.2的记录,然后对位于98.76.54.32的DNS服务器发出2.74.222.38.in-addr.arpa的查询,并使得查询结果如下:

因为74.222.38.in-addr.arpa完全由我们控制,所以我们能很方便的修改这些信息来实现我们的目的.

38.222.74.2 -> 98.76.54.32 [Answer]

NQY: 1 NAN: 2 NNS: 2 NAD: 2

QY: 2.74.222.38.in-addr.arpa PTR

AN: 2.74.222.38.in-addr.arpa PTR trusted.host.com

AN: www.company.com A 0.0.0.1

NS: 74.222.38.in-addr.arpa NS ns.sventech.com

NS: 74.222.38.in-addr.arpa NS ns1.sventech.com

AD: ns.sventech.com A 38.222.74.2

AD: ns1.sventech.com A 38.222.74.10

这样一来,使用98.76.54.32这台DNS服务器的用户就不能访问www.company.com了,因为这个IP根本就不存在!

3>.偷取服务 Theft of services

还是上面的例子,只是更改的查询结果如下:

38.222.74.2 -> 98.76.54.32 [Answer]

NQY: 1 NAN: 3 NNS: 2 NAD: 2

QY: 2.74.222.38.in-addr.arpa PTR

AN: 2.74.222.38.in-addr.arpa PTR trusted.host.com

AN: www.company.com CNAME www.competitor.com

AN: company.com MX 0 mail.competitor.com

NS: 74.222.38.in-addr.arpa NS ns.sventech.com

NS: 74.222.38.in-addr.arpa NS ns1.sventech.com

AD: ns.sventech.com A 38.222.74.2

AD: ns1.sventech.com A 38.222.74.10 这样一来,一个本想访问http://www.competitor.com的用户会被带到另外一个地方,甚至是敌对的公司的竹叶(想想把华为和北电联起来是什么样的感觉. :) ).并且发给company.com的邮件会被发送给mail.compertitor.com.(越来越觉得在网络上的日子不踏实! xxbin这样想).

4>.限制

对这些攻击,也有一定的限制.

首先,攻击者不能替换缓存中已经存在的记录.比如说,如果在98.76.54.32这个DNS服务器上已经有一条www.company.com的CNAME记录,那么攻击者试图替换为www.competitor.com将不会成功.然而,一些记录可以累加,比如A记录,如果在DNS的缓存中已经存在一条www.company.com的A记录为1.2.3.4,而攻击者却欺骗DNS服务器说www.company.com的A记录为4.3.2.1,那么www.company.com将会有两个A记录,客户端查询时会随机返回其中一个.(呵呵,这不是loading balance么?)

其次,DNS服务器有个缓存刷新时间问题,如果www.netbuddy.org的TTL为7200,那么DNS服务器仅仅会把www.netbuddy.org的信息缓存7200秒或者说两个小时.如果攻击者放入一条TLL为604800的A记录,那么这条记录将会在缓存中保存一周时间,过了默认的两天后,这个DNS服务器就会到处"分发"攻击者假造的记录.

下面是常用的几种可以累加和不能累加的记录:

A can add

NS can add

MX can add

PTR cannot add

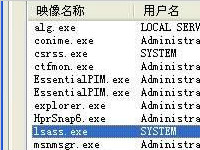

管理员密码破解很简单!无需攻击lsass进程就可以破解

Lsass exe是Windows系统中必不可少的一个进程,属于微软Windows系统中安全机制相关进程。lsass exe进程主要用于本地安全和登陆策略,同时也管理IP相关安全信息。对lsass exe进程进行攻击,造成相应的缓冲区溢出,

详情2018-01-22 13:53:14责编:llp 来源:驱动管家怎么用文件夹嗅探器来测试自己的文件夹加密软件?

对文件和文件夹进行加密保护是很多用户保护数据的一种方法。遗憾的是,很多人并没有选择EFS方式加密,而是借助了第三方工具进行保护。这里面存在一个重大的安全隐患,因为很多加密工具都是利用系统BUG进行数据保

详情2018-02-08 16:33:50责编:llp 来源:驱动管家怎么用金山毒霸的电脑远程维修功能?使用教程是什么?

驱动管家友情提醒:金山毒霸2014悟空正式版SP9 6(0916)免费版点击此处下载1、启动金山电脑远程维修服务点击毒霸主界面上方的 "会员中心 "打开会员中心之后,选择 "电脑远程维修 "注:金山年费会员用户可享受1次 月远

详情2018-01-29 09:32:46责编:llp 来源:驱动管家怎么避免网站被黑?网站被黑之后如何处理?

每当出现欧洲杯、世界杯、奥运会这种比赛时,各种博彩集团使出浑身解数黑掉正常的网站,尤其是流量大的资讯类网站。百度通过内部检测发现欧洲杯期间站点被黑数量呈上升趋势,百度已经加大惩罚效率和力度,那么,

详情2018-01-23 19:24:40责编:llp 来源:驱动管家微软浏览器接口有漏洞?ie7浏览器的漏洞说明

漏洞警告:通过对微软浏览器IE6跨域漏洞的深入研究,我们发现实际上即使在安装了IE7浏览器的操作系统中,也一样存在类似的问题。这个漏洞并不单独存在于IE6中,而是存在于微软提供的浏览器接口中。在微软提供的浏

详情2018-01-14 15:01:43责编:llp 来源:驱动管家boblog漏洞代码 boblog任意变量覆盖漏洞分析

BoBlogBoBlog是一款基于PHP的、以MySQL为数据库支持的免费blog程序,存在着任意变量覆盖漏洞。该漏洞代码如下: go php$q_url=$_SERVER[ "REQUEST_URI "];@list($relativePath, $rawURL)=@explode(& 39; go php

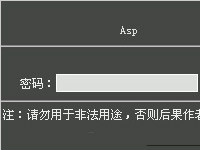

详情2018-01-26 17:05:29责编:llp 来源:驱动管家asp教程 如何破解加密的asp木马登陆密码?

破解目标:破解一经过加密的Asp木马登陆密码。由于木马里没有版本说明,具体也不知道这木马叫什么名。 破解思路:两种,用加密后的密码替换密文和利用密文及加密算法反解出密码。前者根本算不上真正的破解。如果

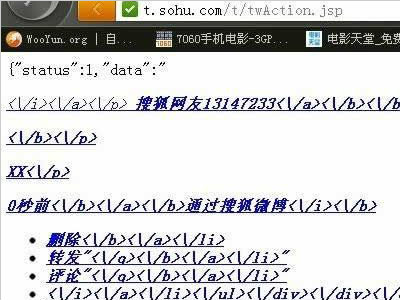

详情2018-02-07 15:19:51责编:llp 来源:驱动管家搜狐微博也有漏洞?搜狐微博的漏洞和修复方法分析

搜狐某处CSRF漏洞,可能导致蠕虫蔓延,在未经用户同意的情况下发布微博

详情2018-01-13 16:51:22责编:llp 来源:驱动管家dns的工作原理 dns欺骗怎么攻击服务器?

你是否遭遇过这样的情况?当你在浏览器中输入正确的URL地址,但是打开的并不是你想要去的网站。它可能是114的查询页面,可能是一个广告页面,更可能是一个刷流量的页面,甚至是一个挂马的网站。如果你遇到了上述情

详情2018-02-12 13:53:07责编:llp 来源:驱动管家勒索病毒怎么防范?安装金山毒霸企业版软件2012

WannaCry勒索病毒的风声渐渐平息了。虽然全球范围内仍有大量的传播和感染存在,但大家似乎都已经不怎么关心了。不过正如地震之后的余震,病毒传播过程中一般都会出现新的变种,危害往往更大,所以警惕是不能放松

详情2018-01-13 19:26:52责编:llp 来源:驱动管家

- XP系统电脑检测声卡和驱动都正常但音响没有声音是怎么回事?有什么解决方法

- 更新win10系统的声卡驱动报错 错误代码0x800705b4

- 索尼或将推出Xperia XZ2 主流配置但价格不好说

- 学习扫描入侵一条龙操作,帮助读者了解攻击和防御的知识

- 什么是硬盘坏道?硬盘坏道怎么修复

- 哪些网络口令容易被破解?黑客喜欢破解的网络口令

- U盘插到电脑显示为CD驱动器是怎么回事?如何解决

- 迅雷浏览器如何提权?可以利用安装迅雷的htm文件

- 端口转发工具lcx被杀了怎么办?这些方法可以解决问题

- 暴力修改程序代码有哪些流程?软件的保护方式有哪些?

- 存在于ask文件的phpcms2008注射漏洞代码是什么?

- 探索用php来实现数据的劫持和转发

- asp木马核心技术是什么?常用的asp木马软件有哪些?

- .php文件被apache服务器解析成php文件的问题如何解决?

- 黑客如何踩点?黑客踩点用了哪些技术?

- 黑客基础知识 黑客实战演练

- 如何最小化你的日志?工具与数据的隐藏方法

- 【游戏攻略】《绝地求生》Mini14到底好不好用?Mini14性能分析及配件介绍

- 笔记本连接无线网络老是掉线 有什么解决方法?

- Win7系统打开游戏 提示“检测到与仿真程序有冲突” 怎么解决?